- Aggiornamenti / Aggiornamenti

- Evolution4K

- 4chiarezza

- CMS9000

- BL2300HD

- HDMD PRO

- EvolutionHD

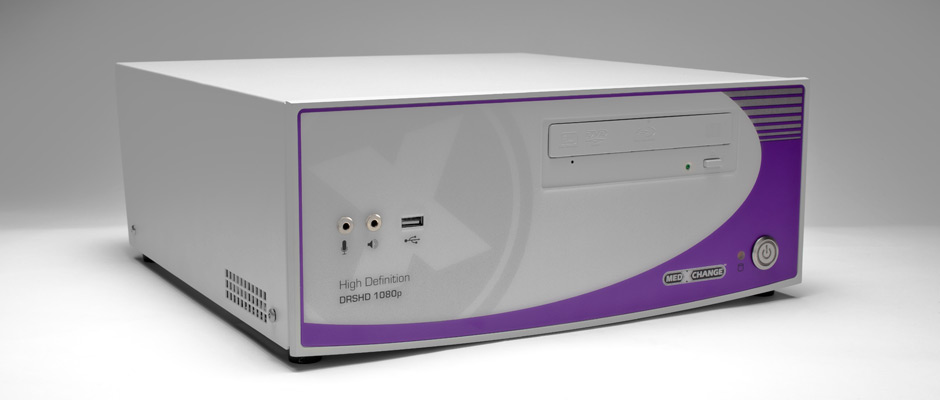

- DRSHD 1080p

- sistemi legacy

aggiornamenti

Guide clienti Microsoft per attacchi di WannaCrypt

Windows XP SP3 embedded Security Update 05/13/2017:

Modelli: DRSHD, DRSHD 1080p (software View. 5.x), HDMD Bluray, HDMD 1080p, EvolutionHD (software View. 2.x)

Windows 7 Aggiornamento della protezione incorporata 03/14/2017:

Modelli: DRSHD 1080p, (software View. 6.x) HDMD PRO, EvolutionHD (software View. 3.x)

Nota: Si prega di ri-applicare questa patch dopo ogni recupero

Windows 10 Aggiornamento della protezione Enterprise 03/10/2017:

Modelli: 4chiarezza

Se si dispone di un MDRS4 o di prima generazione HDMD, contatto [email protected]

Istruzioni per l'aggiornamento

aggiornamenti

DRSHD 1080p Istruzioni per l'aggiornamento 6/21/18:

Informazioni importanti sul CyberSecurity del vostro Evolution4K

giugno 22, 2018

Gentile utente Evolution4K valutato,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella zona richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questa lettera affronta lo stato del vostro CyberSecurity Evolution4K.

Vogliamo essere sicuri di seguire le ultime HIPPA e futuri regolamenti GDPR. Pertanto, abbiamo valutato e studiato se l'Evolution4K richiede o aggiornamenti / aggiornamenti o / e istruzioni quali misure adottare per migliorare lo stato del dispositivo CyberSecurity.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da best practice di sicurezza HIPAA informatica richiesto come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo le istruzioni di configurazione corrette o migliori pratiche di sicurezza HIPAA informatici. Che include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi che possiamo e adottare per ovviare e / o mitigare il rischio:

- ePHI verrà crittografata a riposo e di transito (l'archiviazione a percorsi di rete escluso).

- I ruoli utente basate su principi di separazione dei compiti e privilegio minimo per limitare l'accesso alle funzioni utente.

- la registrazione delle attività (revisione).

- timeout di sessione.

- firewall configurato, negare tutto, consentire per eccezione.

- ambiente di avvio predefinito è limitato account utente (livello di esecuzione limitato).

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Sicurezza fisica per negare l'accesso non autorizzato o il furto del dispositivo Evolution4K per proteggere ePHI.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato, vietare il dispositivo Evolution4K da utilizzare come piattaforma attacco per compromettere altri dispositivi critici all'infrastruttura IT e proteggere ePHI.

- applicare periodicamente le patch di sicurezza.

- Modificare tutte le password di default (conto del software di amministrazione).

- Vedere la documentazione CyberSecurity per i dettagli (solo per amministratori) - Documento di riferimento U5020-02 - Guida CyberSecurity.

- Utilizzare archiviazione e la cancellazione automatica caratteristiche a regolarmente backup e dati dei casi spurgo come il sistema non è destinato a servire come dispositivo di memorizzazione a lungo termine.

L'Evolution4K continua ad essere CyberSecurity sicuro dopo le opzioni di cui sopra consigliati sono implementati. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro 4Klearity

potrebbe 25, 2018

Caro valutato 4Klearity utente,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella zona richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questa lettera affronta lo stato del vostro CyberSecurity 4Klearity.

Vogliamo essere sicuri di seguire le ultime normative HIPPA e GDPR. Pertanto, abbiamo valutato e studiato se la 4Klearity richiede o aggiornamenti / aggiornamenti o / e istruzioni quali misure adottare per migliorare lo stato del dispositivo CyberSecurity.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da migliore HIPAA e GDPR richieste pratiche di sicurezza informatica come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo le istruzioni di configurazione corrette o meglio HIPAA e le pratiche di sicurezza informatica GDPR. Che include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi che possiamo e adottare per ovviare e / o mitigare il rischio:

- ePHI verrà crittografata a riposo e di transito (l'archiviazione a percorsi di rete escluso).

- ruoli utente basati su principi di separazione dei compiti e privilegio minimo per limitare l'accesso alle funzioni utente.

- la registrazione delle attività (revisione).

- timeout di sessione.

- firewall configurato, negare tutto, consentire per eccezione.

- Solo gli utenti IT Admin hanno accesso al sistema operativo attraverso le credenziali.

- ambiente di avvio predefinito è limitato account utente (livello di esecuzione limitato).

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Sicurezza fisica per negare l'accesso non autorizzato o il furto del dispositivo 4Klearity per proteggere ePHI.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato, vietare il dispositivo 4Klearity da utilizzare come piattaforma attacco per compromettere altri dispositivi critici all'infrastruttura IT e proteggere ePHI.

- applicare periodicamente le patch di sicurezza - Fare riferimento al manuale d'uso Admin U5021-11.

- Modificare tutte le password di default (conto del software di amministrazione, BIOS e tutte le altre password di default).

- Vedere la documentazione CyberSecurity per i dettagli (solo per amministratori) - Documento di riferimento U5021-12 - Guida CyberSecurity.

- Utilizzare archiviazione e la cancellazione automatica caratteristiche a regolarmente backup e dati dei casi spurgo come il sistema non è destinato a servire come dispositivo di memorizzazione a lungo termine.

Il 4Klearity continua ad essere CyberSecurity sicuro dopo le opzioni di cui sopra consigliati sono implementati. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro CMS9000

potrebbe 25, 2018

Caro valutato CMS9000 utente,

Ci sforziamo di offrire all'avanguardia, dispositivi medici affidabili per il beneficio dei nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella particolare area richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questo particolare lettera affronta lo stato del vostro CyberSecurity CMS9000.

Vogliamo essere sicuri di seguire le ultime normative HIPPA e GDPR. Pertanto, abbiamo valutato e studiato se la CMS9000 richiede o aggiornamenti / aggiornamenti o / e istruzioni quali misure adottare per migliorare lo stato del dispositivo CyberSecurity.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da migliore HIPAA e pratiche di sicurezza informatica GDPR richiesto come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo le istruzioni di configurazione corrette o migliori pratiche di sicurezza informatica HIPAA e GDPR. Che include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi che possiamo e adottare per ovviare e / o mitigare il rischio:

- ePHI verrà crittografata a riposo e di transito (l'archiviazione a percorsi di rete escluso).

- ruoli utente basati su principi di separazione dei compiti e privilegio minimo per limitare l'accesso alle funzioni utente.

- la registrazione delle attività (revisione).

- timeout di sessione.

- Dare l'accesso agli amministratori di applicare le patch di sicurezza.

- firewall configurato, negare tutto, consentire per eccezione.

- Gli utenti standard potranno accedere senza accesso per l'ambiente operativo.

- ambiente di avvio predefinito è limitato account utente (livello di esecuzione limitato).

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Sicurezza fisica per negare l'accesso non autorizzato o il furto del dispositivo CMS9000 per proteggere ePHI.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato al CMS9000 di vietare il dispositivo venga utilizzato come una piattaforma di attacco per compromettere altri dispositivi critici per l'infrastruttura IT e per proteggere ePHI.

- applicare periodicamente le patch di sicurezza - Testo di riferimento U5019-08 - manuale CMS9000 Admin.

- Modificare tutte le password di default (IT conto Admin, conto CMS9000, conto del software di amministrazione, BIOS) - Documento di riferimento U5019-08 - manuale CMS9000 Admin.

- Vedere la documentazione CyberSecurity per i dettagli (solo per amministratori) - Documento di riferimento U5019-09 - CMS9000 Guida CyberSecurity.

- Utilizzare archiviazione e la cancellazione automatica caratteristiche a regolarmente backup e dati dei casi spurgo come il sistema non è destinato a servire come dispositivo di memorizzazione a lungo termine.

Il CMS9000 continua ad essere CyberSecurity sicuro dopo le opzioni di cui sopra consigliati sono implementati. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro BL2300HD

marzo 5, 2018

Gentile utente BL2300HD valutato,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella particolare area richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questo particolare lettera affronta lo stato del vostro CyberSecurity BL2300HD.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Vogliamo essere sicuri di seguire le ultime HIPPA e futuri regolamenti GDPR. Pertanto, abbiamo valutato e studiato se la BL2300HD richiede o upgrade / aggiornamenti e / o le istruzioni per misure da adottare per migliorare lo stato del dispositivo CyberSecurity.

Non ci sono azioni sono necessarie per migliorare la già di cyber BL2300HD sicuro. Le minacce di rete BL2300HD sono limitati, a causa di una distribuzione Linux incorporato solo con le librerie richieste necessarie per eseguire l'applicazione principale al fine di sovrapporre dati specifici provenienti esclusivamente da uno Stellaris emulsionificazione macchina. Le funzioni BL2300HD in una rete ad hoc con l'unico altro client di rete essendo la macchina Stellaris. In breve, la nostra applicazione è solo sintonizzando tramite la porta di rete per ascoltare e rispondere ai comandi inviati dal Stellaris collegato solo. Tutto viene ignorato. Il BL2300HD è progettato per accettare solo i dati dal Stellaris e mai inviare dati.

Il BL2300HD è considerato sicuro dal disegno CyberSecurity. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro HDMD PRO

marzo 9, 2018

Caro valutato HDMD PRO user,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella particolare area richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questo particolare lettera affronta lo stato del vostro CyberSecurity HDMD PRO.

Vogliamo essere sicuri di seguire le ultime HIPPA e futuri regolamenti GDPR. Pertanto, abbiamo valutato e studiato se la HDMD PRO richiede o aggiornamenti / aggiornamenti o / e istruzioni quali misure adottare per migliorare lo stato del dispositivo CyberSecurity.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da best practice di sicurezza HIPAA informatica richiesto come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo le istruzioni di configurazione corrette o migliori pratiche di sicurezza HIPAA informatici. Che include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi che possiamo e adottare per ovviare e / o mitigare il rischio:

- ePHI verrà crittografata a riposo e di transito (l'archiviazione a percorsi di rete escluso).

- ruoli utente basati su principi di separazione dei compiti e privilegio minimo per limitare l'accesso alle funzioni utente.

- la registrazione delle attività (revisione).

- timeout di sessione.

- Dare l'accesso agli amministratori di applicare le patch di sicurezza.

- firewall configurato, negare tutto, consentire per eccezione.

- Gli utenti standard potranno accedere senza accesso per l'ambiente operativo.

- ambiente di avvio predefinito è limitato account utente (livello di esecuzione limitato).

- Nega esecuzione da un supporto rimovibile.

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Sicurezza fisica per negare l'accesso non autorizzato o il furto del dispositivo PRO HDMD per proteggere ePHI.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato, vietare il dispositivo HDMD PRO da utilizzare come piattaforma attacco per compromettere altri dispositivi critici all'infrastruttura IT e proteggere ePHI.

- applicare periodicamente le patch di sicurezza - Testo di riferimento UXXX-XX - manuale utente Admin.

- Modificare tutte le password di default (IT conto Admin, HDMD conto PRO, conto del software di amministrazione, BIOS) - Documento di riferimento uXXXX-XX - manuale utente Admin.

- Vedere la documentazione CyberSecurity per i dettagli (solo per amministratori) - Documento di riferimento uXXXX-XX - Guida CyberSecurity.

- Utilizzare archiviazione e la cancellazione automatica caratteristiche a regolarmente backup e dati dei casi spurgo come il sistema non è destinato a servire come dispositivo di memorizzazione a lungo termine.

Il HDMD PRO continua ad essere CyberSecurity sicuro dopo le opzioni di cui sopra consigliati sono implementati. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro EvolutionHD

febbraio 27, 2018

Gentile utente EvolutionHD valutato,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella particolare area richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questo particolare lettera affronta lo stato del vostro CyberSecurity EvolutionHD.

Vogliamo essere sicuri di seguire le ultime HIPPA e futuri regolamenti GDPR. Pertanto, abbiamo valutato e studiato se l'EvolutionHD richiede o aggiornamenti / aggiornamenti o / e istruzioni quali misure adottare per migliorare lo stato del dispositivo CyberSecurity.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da best practice di sicurezza HIPAA informatica richiesto come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo le istruzioni di configurazione corrette o migliori pratiche di sicurezza HIPAA informatici. Che include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi che possiamo e adottare per ovviare e / o mitigare il rischio:

- ePHI verrà crittografata a riposo e di transito (l'archiviazione a percorsi di rete escluso).

- ruoli utente basati su principi di separazione dei compiti e privilegio minimo per limitare l'accesso alle funzioni utente.

- la registrazione delle attività (revisione).

- timeout di sessione.

- Dare l'accesso agli amministratori di applicare le patch di sicurezza.

- firewall configurato, negare tutto, consentire per eccezione.

- Gli utenti standard potranno accedere senza accesso per l'ambiente operativo.

- ambiente di avvio predefinito è limitato account utente (livello di esecuzione limitato).

- Nega esecuzione da un supporto rimovibile.

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Sicurezza fisica per negare l'accesso non autorizzato o il furto del dispositivo EvolutionHD per proteggere ePHI.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato, vietare il dispositivo EvolutionHD da utilizzare come piattaforma attacco per compromettere altri dispositivi critici all'infrastruttura IT e proteggere ePHI.

- applicare periodicamente le patch di sicurezza - Testo di riferimento U5012-72 - manuale utente Admin.

- Modificare tutte le password di default (IT conto Admin, conto EvoHD, conto del software di amministrazione, BIOS) - Documento di riferimento U5012-72 - manuale utente Admin.

- Vedere la documentazione CyberSecurity per i dettagli (solo per amministratori) - Testo di riferimento U5012-73 - Guida CyberSecurity.

- Utilizzare archiviazione e la cancellazione automatica caratteristiche a regolarmente backup e dati dei casi spurgo come il sistema non è destinato a servire come dispositivo di memorizzazione a lungo termine.

L'EvolutionHD continua ad essere CyberSecurity sicuro dopo le opzioni di cui sopra consigliati sono implementati. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro 1080p DRSHD

marzo 9, 2018

Gentile utente DRSHD 1080p valutato,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella particolare area richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questo particolare lettera affronta lo stato del vostro CyberSecurity 1080p DRSHD.

Vogliamo essere sicuri di seguire le ultime HIPPA e futuri regolamenti GDPR. Pertanto, abbiamo valutato e studiato se il 1080p DRSHD richiede o aggiornamenti / aggiornamenti o / e istruzioni quali misure adottare per migliorare lo stato del dispositivo CyberSecurity.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da best practice di sicurezza HIPAA informatica richiesto come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo le istruzioni di configurazione corrette o migliori pratiche di sicurezza HIPAA informatici. Che include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi che possiamo e adottare per ovviare e / o mitigare il rischio:

- ePHI verrà crittografata a riposo e di transito (l'archiviazione a percorsi di rete escluso).

- ruoli utente basati su principi di separazione dei compiti e privilegio minimo per limitare l'accesso alle funzioni utente.

- la registrazione delle attività (revisione).

- timeout di sessione.

- Dare l'accesso agli amministratori di applicare le patch di sicurezza.

- firewall configurato, negare tutto, consentire per eccezione.

- Gli utenti standard potranno accedere senza accesso per l'ambiente operativo.

- ambiente di avvio predefinito è limitato account utente (livello di esecuzione limitato).

- Nega esecuzione da un supporto rimovibile.

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Sicurezza fisica per negare l'accesso non autorizzato o il furto del dispositivo DRSHD 1080p per proteggere ePHI.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato, vietare il dispositivo DRSHD 1080p da utilizzare come piattaforma attacco per compromettere altri dispositivi critici all'infrastruttura IT e proteggere ePHI.

- applicare periodicamente le patch di sicurezza - Testo di riferimento uXXXX-XX - manuale utente Admin.

- Modificare tutte le password di default (IT conto Admin, conto DRSHD 1080p, conto del software di amministrazione, BIOS) - Testo di riferimento UXXX-XX - utente Admin manuale.

- Vedere la documentazione CyberSecurity per i dettagli (solo per amministratori) - Documento di riferimento uXXXX-XX - Guida CyberSecurity.

- Utilizzare archiviazione e la cancellazione automatica caratteristiche a regolarmente backup e dati dei casi spurgo come il sistema non è destinato a servire come dispositivo di memorizzazione a lungo termine.

Il 1080p DRSHD continua ad essere CyberSecurity sicuro dopo le opzioni di cui sopra consigliati sono implementati. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

Informazioni importanti sul CyberSecurity del vostro sistema legacy *

marzo 27, 2018

Caro valutate dell'utente Legacy sistema,

Ci sforziamo di offrire all'avanguardia dispositivi medici affidabili per il beneficio per i nostri clienti. Stiamo anche facendo del nostro meglio per seguire le norme e le leggi esistenti per garantire la massima sicurezza in tutte le aree dei nostri dispositivi medici, tra cui CyberSecurity. Le minacce in continua evoluzione in quella particolare area richiede che abbiamo sempre cerchiamo di stare un passo avanti di nuovi sviluppi per quanto possibile. Siamo orgogliosi di offrire state-of-art CyberSecurity nei nostri prodotti attuali e futuri. Questo particolare lettera riguarda lo stato CyberSecurity del vostro sistema legacy.

Vogliamo essere sicuri di seguire le ultime HIPPA e futuri regolamenti GDPR. Pertanto, abbiamo valutato e studiato il sistema legacy e siamo giunti alla conclusione che lo status CyberSecurity dipende in parte da voi seguendo la procedura descritta di seguito per il dispositivo. I sistemi legacy come il vostro non possono essere aggiornati ad aderire ai più recenti requisiti di sicurezza informatica a livello di dispositivo.

I NOSTRI PRODOTTI ULTIMI SONO stato progettato da zero con CYBERSECURITY IN MENTE.

L'obiettivo è quello di chiudere qualsiasi potenziale vettore di attacco(s) a causa dei molti incidenti di hacking di alto profilo (es. ransomware ecc) per sollevare la barra più in alto possibile per proteggere i dati ePHI e negare i potenziali aggressori di utilizzare il dispositivo come trampolino di lancio per attaccare altri dispositivi o di rete. Si prega di leggere le nostre raccomandazioni qui sotto.

Questi sono i fattori di rischio correlati Cybersecurity, potenziali vettori di attacco:

- Per utilizzare dispositivo quando erroneamente configurato o non garantiti come da migliore HIPAA richieste pratiche di sicurezza informatica come piattaforma di salto per attaccare altri dispositivi nella gamma di accesso.

- Compromettere PI (Informazioni per il paziente) quando non seguendo i requisiti HIPAA sicurezza informatica. Questo include le procedure di accesso fisici, procedure di rete e si occupa della memorizzazione dei dati in caso di necessità di riparazione dispositivo o lo smaltimento a fine vita.

Questi sono i passi consigliati si dovrebbe completare per porre rimedio e / o mitigare i rischi per ottenere la massima sicurezza:

- Non collegare il dispositivo legacy a una rete di dati per evitare che il sistema può essere utilizzato come una piattaforma di attacco per compromettere altri dispositivi critici per l'infrastruttura IT e proteggere ePHI su altri dispositivi e reti.

- Non usare (memorizzare) informazioni private dei pazienti (ePHI) sul dispositivo legacy. creare Solo casi anonimi.

- Eliminare tutte le informazioni del paziente memorizzate (ePHI) dal dispositivo legacy.

- Garantire la sicurezza di rete per impedire l'accesso non autorizzato (vedere il numero 1 sopra), vietare l'dispositivo legacy da utilizzare come una piattaforma di attacco per compromettere altri dispositivi critici per l'infrastruttura IT e per proteggere ePHI.

- applicare periodicamente le patch di sicurezza, se disponibili e tecnicamente possibili.

Il livello eredità Sistema CyberSecurity di sicurezza dipende dalle fasi sopra raccomandate da attuare. Vi invitiamo a guardare i nostri sistemi di state-of-art con le ultime CyberSecurity funzionalità integrate di aderire alle più recenti normative e le leggi. Se hai qualche domanda, si prega di contattare il nostro supporto tecnico al [email protected] o 1-888-982-4469.

Cordiali saluti,

e, Inc.

525 8th Street West

Bradenton, FL 34205 Stati Uniti d'America

* Sistemi legacy comprendono:

- DRS01 o DRSHD

- DRS2

- DRS3 (MDRS3, MDRS3MB)

- DRS4 o MDRS4, DRS 2nd Gen.

- HDMD-AIO

- HDMDB

- HDMD 1080p

©

©