アップデート

WannaCrypt攻撃のためのマイクロソフトカスタマーガイダンス

Windows XP SP3組み込みセキュリティアップデート 05/13/2017:

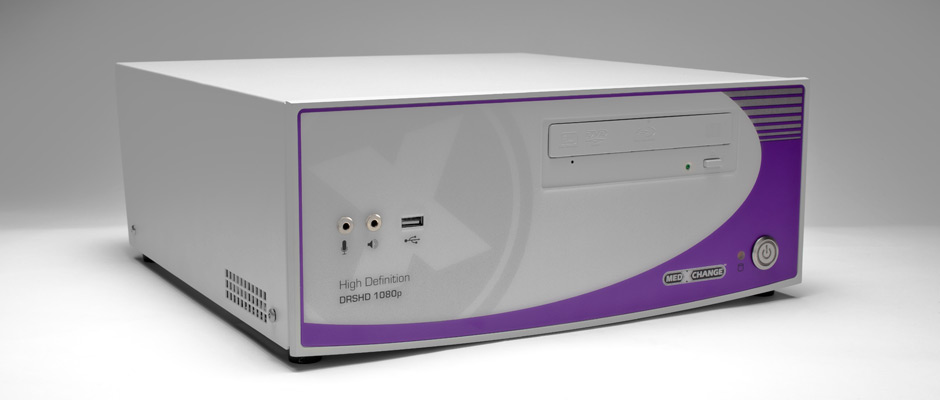

モデル: DRSHD, DRSHD 1080 p (ソフトウェアを表示. 5.x), HDMDブルーレイ, HDMD 1080 p, EvolutionHD (ソフトウェアを表示. 2.x)

Windows 7 組み込みセキュリティアップデート 03/14/2017:

モデル: DRSHD 1080 p, (ソフトウェアを表示. 6.x) HDMDのPRO, EvolutionHD (ソフトウェアを表示. 3.x)

注意: このパッチは、すべての回復後に再申請してください

Windows 10 エンタープライズセキュリティアップデート 03/10/2017:

モデル: 4明快

あなたはMDRS4や第一世代を持っている場合はHDMD, 接触 [email protected]

アップデート手順

アップグレード

DRSHDは、アップグレード手順1080P 6/21/18:

あなたのEvolution4Kのサイバーセキュリティーに関する重要な情報

六月 22, 2018

親愛なる大切Evolution4Kユーザー,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その領域で進化し続ける脅威我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この手紙はあなたのEvolution4Kのサイバーセキュリティ状況を解決します.

私たちは、最新のHIPPAと今後GDPR規制に従うことを確認したいです. 従って, Evolution4Kは、お使いのデバイスのサイバーセキュリティ状況を強化するために取るべき措置のアップグレード/アップデートまたは/および説明書のいずれかを必要とする場合、我々は、評価と調査しました.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 誤って構成または最善ごとHIPAAは、アクセス範囲内の他のデバイスを攻撃するためにジャンププラットフォームとしてサイバーセキュリティ対策を必要に応じて固定されていない時にデバイスを使用するには.

- PIを妥協します (患者情報) 正しいセットアップ手順や最高のHIPAAのサイバーセキュリティ慣行に従わないとき. これは、物理的なアクセス手順を含み, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらは、私たちが、リスクを改善および/または軽減するために取ることができます手順です:

- EPHIは休息とトランジットで暗号化されます (除外されたネットワークの場所へのアーカイブ).

- 職務の分離およびユーザー機能へのアクセスを制限する最小権限の原則に基づいて、ユーザーの役割.

- アクティビティログ (会計監査).

- セッションタイムアウト.

- ファイアウォールの構成されました, すべて拒否, 例外によって許可.

- デフォルトのブート環境には、ユーザーアカウントを制限されています (制限された実行レベル).

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- EPHIを保護するためにEvolution4Kデバイスの不正アクセスや盗難を拒否するために、物理的なセキュリティ.

- 不正アクセスを拒否するようにネットワークのセキュリティを提供, ITインフラストラクチャへの重要な他のデバイスを侵害するとEPHIを保護するために、攻撃プラットフォームとして使用するEvolution4Kデバイスを禁止.

- 定期的にセキュリティパッチを適用します.

- すべてのデフォルトのパスワードを変更 (ソフトウェアの管理者アカウント).

- 詳細については、サイバーセキュリティのドキュメントを参照してください。 (管理者のための唯一の) - リファレンスドキュメントU5020-02 - サイバーセキュリティー・ガイド.

- システムは、長期的なストレージデバイスとして機能するように意図されていないように定期的にバックアップし、パージケースデータのアーカイブと自動削除機能を利用.

上記の推奨オプションが実装された後Evolution4Kは、サイバーセキュリティー、安全であり続けます. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたの4Klearityのサイバーセキュリティーに関する重要な情報

かもしれません 25, 2018

親愛なるは4Klearityユーザーを大切に,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その領域で進化し続ける脅威我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この手紙はあなたの4Klearityのサイバーセキュリティ状況を解決します.

私たちは必ず私たちは、最新のHIPPAとGDPR規制に従うようにしたいです. 従って, 4Klearityは、お使いのデバイスのサイバーセキュリティ状況を強化するために取るべき措置のアップグレード/アップデートまたは/および説明書のいずれかを必要とする場合、我々は、評価と調査しました.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 正しく構成されていないかどうかジャンププラットフォームとして最高のHIPAAとGDPR必要なサイバーセキュリティ慣行に従って固定されたときのアクセス範囲内の他のデバイスを攻撃するためにデバイスを使用するには.

- PIを妥協します (患者情報) 正しいセットアップ手順や最高のHIPAAとGDPRサイバーセキュリティ慣行に従わないとき. これは、物理的なアクセス手順を含み, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらは、私たちが、リスクを改善および/または軽減するために取ることができます手順です:

- EPHIは休息とトランジットで暗号化されます (除外されたネットワークの場所へのアーカイブ).

- 職務の分離およびユーザー機能へのアクセスを制限する最小権限の原則に基づいて、ユーザーの役割.

- アクティビティログ (会計監査).

- セッションタイムアウト.

- ファイアウォールの構成されました, すべて拒否, 例外によって許可.

- IT管理者ユーザーのみが資格情報を通じて、オペレーティング・システムへのアクセス権を持っています.

- デフォルトのブート環境には、ユーザーアカウントを制限されています (制限された実行レベル).

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- EPHIを保護するために4Klearityデバイスの不正アクセスや盗難を拒否するために、物理的なセキュリティ.

- 不正アクセスを拒否するようにネットワークのセキュリティを提供, ITインフラストラクチャへの重要な他のデバイスを侵害するとEPHIを保護するために、攻撃プラットフォームとして使用する4Klearityデバイスを禁止.

- 定期的にセキュリティパッチを適用する - 管理者のユーザーガイドU5021-11を参照してください。.

- すべてのデフォルトのパスワードを変更 (ソフトウェアの管理者アカウント, BIOSおよびその他のデフォルトのパスワード).

- 詳細については、サイバーセキュリティのドキュメントを参照してください。 (管理者のための唯一の) - リファレンスドキュメントU5021-12 - サイバーセキュリティー・ガイド.

- システムは、長期的なストレージデバイスとして機能するように意図されていないように定期的にバックアップし、パージケースデータのアーカイブと自動削除機能を利用.

上記の推奨オプションが実装された後4Klearityは、サイバーセキュリティー、安全であり続けます. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたCMS9000のサイバーセキュリティーに関する重要な情報

かもしれません 25, 2018

各位には、CMS9000ユーザーを大切に,

私たちは、最先端提供に努め, 当社の顧客の利益のために信頼性の高い医療機器. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その特定の地域で進化し続ける脅威は、我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この特定の手紙はあなたのCMS9000のサイバーセキュリティ状況を解決します.

私たちは必ず私たちは、最新のHIPPAとGDPR規制に従うようにしたいです. 従って, CMS9000は、お使いのデバイスのサイバーセキュリティ状況を強化するために取るべき措置のアップグレード/アップデートまたは/および説明書のいずれかを必要とする場合、我々は、評価と調査しました.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護し、他のデバイスやネットワークを攻撃するランチパッドのような装置を使用してから、潜在的な攻撃者を拒否することは可能な限り高いバーを持ち上げます.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 正しく構成されていないかどうかジャンププラットフォームとして最高のHIPAAとGDPR必要なサイバーセキュリティ慣行に従って固定されたときのアクセス範囲内の他のデバイスを攻撃するためにデバイスを使用するには.

- PIを妥協します (患者情報) 正しいセットアップ手順や最高のHIPAAとGDPRサイバーセキュリティ慣行に従わないとき. これは、物理的なアクセス手順を含み, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらは、私たちが、リスクを改善および/または軽減するために取ることができます手順です:

- EPHIは休息とトランジットで暗号化されます (除外されたネットワークの場所へのアーカイブ).

- 職務の分離およびユーザー機能へのアクセスを制限する最小権限の原則に基づいて、ユーザーの役割.

- アクティビティログ (会計監査).

- セッションタイムアウト.

- セキュリティパッチを適用するには、管理者へのアクセスを与えます.

- ファイアウォールの構成されました, すべて拒否, 例外によって許可.

- 標準ユーザーは、OS環境へのアクセスなしでログインします.

- デフォルトのブート環境には、ユーザーアカウントを制限されています (制限された実行レベル).

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- EPHIを保護するためにCMS9000デバイスの不正アクセスや盗難を拒否するために、物理的なセキュリティ.

- ITインフラストラクチャへの重要な他のデバイスを侵害する攻撃プラットフォームとして使用されてからデバイスを禁止するCMS9000への不正アクセスを拒否するようにしてEPHIを保護するために、ネットワークのセキュリティを提供.

- 定期的にセキュリティパッチを適用する - 参考文書U5019-08 - CMS9000 Adminユーザーマニュアル.

- すべてのデフォルトのパスワードを変更 (IT管理者アカウント, CMS9000アカウント, ソフトウェアの管理者アカウント, BIOS) - リファレンスドキュメントU5019-08 - CMS9000 Adminユーザーマニュアル.

- 詳細については、サイバーセキュリティのドキュメントを参照してください。 (管理者のための唯一の) - リファレンスドキュメントU5019-09 - CMS9000サイバーセキュリティー・ガイド.

- システムは、長期的なストレージデバイスとして機能するように意図されていないように定期的にバックアップし、パージケースデータのアーカイブと自動削除機能を利用.

CMS9000は、上記の推奨オプションが実装された後、サイバーセキュリティー、安全であり続け. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたのBL2300HDのサイバーセキュリティーに関する重要な情報

行進 5, 2018

親愛なる大切BL2300HDユーザー,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その特定の地域で進化し続ける脅威は、我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この特定の手紙はあなたのBL2300HDのサイバーセキュリティ状況を解決します.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する.

私たちは、最新のHIPPAと今後GDPR規制に従うことを確認したいです. 従って, BL2300HDは、アップグレード/アップデート、および/またはデバイスのサイバーセキュリティ状況を強化するために取るべき措置についての指示のいずれかを必要とする場合、我々は、評価と調査しました.

何のアクションは、すでにサイバー安全なBL2300HDを強化する必要がありません. BL2300HDネットワークの脅威が限定されています, 原因のStellaris乳化機のみから来て特定のデータを重ね合わせるために、コアアプリケーションを実行するために必要なだけ、必要なライブラリと組み込みLinuxディストリビューションへ. アドホックネットワークにおけるBL2300HD機能のみ、他のネットワーククライアントは、ステラリス・マシンであることと. 要するに, 私たちのアプリケーションは、聞くだけで、接続のStellarisからのコマンドに応答するネットワークポート経由でチューニングされました. すべてが無視されます. BL2300HDだけのStellarisからのデータを受け入れ、決してデータを送信するように設計されて.

BL2300HDは、設計によってサイバーセキュリティー安全であると見なされます. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたのHDMDのPROのサイバーセキュリティーに関する重要な情報

行進 9, 2018

親愛なる大切HDMD PROユーザー,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その特定の地域で進化し続ける脅威は、我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この特定の手紙はあなたのHDMDのPROのサイバーセキュリティ状況を解決します.

私たちは、最新のHIPPAと今後GDPR規制に従うことを確認したいです. 従って, HDMD PROはあなたのデバイスのサイバーセキュリティ状況を強化するために取るべき措置のアップグレード/アップデートまたは/および説明書のいずれかを必要とする場合、我々は、評価と調査しました.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 誤って構成または最善ごとHIPAAは、アクセス範囲内の他のデバイスを攻撃するためにジャンププラットフォームとしてサイバーセキュリティ対策を必要に応じて固定されていない時にデバイスを使用するには.

- PIを妥協します (患者情報) 正しいセットアップ手順や最高のHIPAAのサイバーセキュリティ慣行に従わないとき. これは、物理的なアクセス手順を含み, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらは、私たちが、リスクを改善および/または軽減するために取ることができます手順です:

- EPHIは休息とトランジットで暗号化されます (除外されたネットワークの場所へのアーカイブ).

- 職務の分離およびユーザー機能へのアクセスを制限する最小権限の原則に基づいて、ユーザーの役割.

- アクティビティログ (会計監査).

- セッションタイムアウト.

- セキュリティパッチを適用するには、管理者へのアクセスを与えます.

- ファイアウォールの構成されました, すべて拒否, 例外によって許可.

- 標準ユーザーは、OS環境へのアクセスなしでログインします.

- デフォルトのブート環境には、ユーザーアカウントを制限されています (制限された実行レベル).

- リムーバブルメディアからの実行を拒否.

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- EPHIを保護するためにHDMD PROデバイスの不正アクセスや盗難を拒否するために、物理的なセキュリティ.

- 不正アクセスを拒否するようにネットワークのセキュリティを提供, ITインフラストラクチャへの重要な他のデバイスを侵害する攻撃プラットフォームとして使用するHDMD PROデバイスを禁止してEPHIを保護するために.

- 定期的にセキュリティパッチを適用する - リファレンスドキュメントUXXX-XX - 管理者マニュアル.

- すべてのデフォルトのパスワードを変更 (IT管理者アカウント, HDMD PROアカウント, ソフトウェアの管理者アカウント, BIOS) - 参考文書uXXXXという-XX - 管理者マニュアル.

- 詳細については、サイバーセキュリティのドキュメントを参照してください。 (管理者のための唯一の) - 参考文書uXXXXという-XX - サイバーセキュリティー・ガイド.

- システムは、長期的なストレージデバイスとして機能するように意図されていないように定期的にバックアップし、パージケースデータのアーカイブと自動削除機能を利用.

HDMD PROは上記の推奨オプションが実装された後、サイバーセキュリティ、安全であり続け. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたのEvolutionHDのサイバーセキュリティーに関する重要な情報

2月 27, 2018

親愛なる大切EvolutionHDユーザー,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その特定の地域で進化し続ける脅威は、我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この特定の文字あなたEvolutionHDのアドレスサイバーセキュリティ状況.

私たちは、最新のHIPPAと今後GDPR規制に従うことを確認したいです. 従って, EvolutionHDは、お使いのデバイスのサイバーセキュリティ状況を強化するために取るためにどのような措置のいずれかのアップグレード/アップデートまたは/および説明書が必要な場合は、私たちが評価され、調査します.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 誤って構成または最善ごとHIPAAは、アクセス範囲内の他のデバイスを攻撃するためにジャンププラットフォームとしてサイバーセキュリティ対策を必要に応じて固定されていない時にデバイスを使用するには.

- PIを妥協します (患者情報) 正しいセットアップ手順や最高のHIPAAのサイバーセキュリティ慣行に従わないとき. これは、物理的なアクセス手順を含み, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらは、私たちが、リスクを改善および/または軽減するために取ることができます手順です:

- EPHIは休息とトランジットで暗号化されます (除外されたネットワークの場所へのアーカイブ).

- 職務の分離およびユーザー機能へのアクセスを制限する最小権限の原則に基づいて、ユーザーの役割.

- アクティビティログ (会計監査).

- セッションタイムアウト.

- セキュリティパッチを適用するには、管理者へのアクセスを与えます.

- ファイアウォールの構成されました, すべて拒否, 例外によって許可.

- 標準ユーザーは、OS環境へのアクセスなしでログインします.

- デフォルトのブート環境には、ユーザーアカウントを制限されています (制限された実行レベル).

- リムーバブルメディアからの実行を拒否.

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- EPHIを保護するためにEvolutionHDデバイスの不正アクセスや盗難を拒否するために、物理的なセキュリティ.

- 不正アクセスを拒否するようにネットワークのセキュリティを提供, ITインフラストラクチャへの重要な他のデバイスを侵害するとEPHIを保護するために、攻撃プラットフォームとして使用するEvolutionHDデバイスを禁止.

- 定期的にセキュリティパッチを適用する - 参考文書U5012-72 - 管理者マニュアル.

- すべてのデフォルトのパスワードを変更 (IT管理者アカウント, EvoHDアカウント, ソフトウェアの管理者アカウント, BIOS) - リファレンスドキュメントU5012-72 - 管理者マニュアル.

- 詳細については、サイバーセキュリティのドキュメントを参照してください。 (管理者のための唯一の) - リファレンスドキュメントU5012-73 - サイバーセキュリティー・ガイド.

- システムは、長期的なストレージデバイスとして機能するように意図されていないように定期的にバックアップし、パージケースデータのアーカイブと自動削除機能を利用.

EvolutionHDは、上記の推奨オプションが実装された後、サイバーセキュリティ、安全であり続け. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたのDRSHD 1080のサイバーセキュリティーに関する重要な情報

行進 9, 2018

親愛なる大切DRSHD 1080ユーザ,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その特定の地域で進化し続ける脅威は、我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この特定の文字あなたDRSHD 1080のアドレスサイバーセキュリティ状況.

私たちは、最新のHIPPAと今後GDPR規制に従うことを確認したいです. 従って, 我々は、評価とDRSHD 1080は、お使いのデバイスのサイバーセキュリティ状況を強化するために取るべき措置のいずれかのアップグレード/アップデートまたは/および説明書が必要な場合は調査しました.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 誤って構成または最善ごとHIPAAは、アクセス範囲内の他のデバイスを攻撃するためにジャンププラットフォームとしてサイバーセキュリティ対策を必要に応じて固定されていない時にデバイスを使用するには.

- PIを妥協します (患者情報) 正しいセットアップ手順や最高のHIPAAのサイバーセキュリティ慣行に従わないとき. これは、物理的なアクセス手順を含み, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらは、私たちが、リスクを改善および/または軽減するために取ることができます手順です:

- EPHIは休息とトランジットで暗号化されます (除外されたネットワークの場所へのアーカイブ).

- 職務の分離およびユーザー機能へのアクセスを制限する最小権限の原則に基づいて、ユーザーの役割.

- アクティビティログ (会計監査).

- セッションタイムアウト.

- セキュリティパッチを適用するには、管理者へのアクセスを与えます.

- ファイアウォールの構成されました, すべて拒否, 例外によって許可.

- 標準ユーザーは、OS環境へのアクセスなしでログインします.

- デフォルトのブート環境には、ユーザーアカウントを制限されています (制限された実行レベル).

- リムーバブルメディアからの実行を拒否.

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- EPHIを保護するためにDRSHD 1080デバイスの不正アクセスや盗難を拒否するために、物理的なセキュリティ.

- 不正アクセスを拒否するようにネットワークのセキュリティを提供, ITインフラストラクチャへの重要な他のデバイスを侵害するとEPHIを保護するために、攻撃プラットフォームとして使用するDRSHD 1080デバイスを禁止.

- 定期的にセキュリティパッチを適用する - リファレンスドキュメントuXXXXという-XX - 管理者マニュアル.

- すべてのデフォルトのパスワードを変更 (IT管理者アカウント, DRSHD 1080アカウント, ソフトウェアの管理者アカウント, BIOS) - 参考文書UXXX-XX - 管理者マニュアル.

- 詳細については、サイバーセキュリティのドキュメントを参照してください。 (管理者のための唯一の) - 参考文書uXXXXという-XX - サイバーセキュリティー・ガイド.

- システムは、長期的なストレージデバイスとして機能するように意図されていないように定期的にバックアップし、パージケースデータのアーカイブと自動削除機能を利用.

DRSHD 1080は、上記の推奨オプションが実装された後、サイバーセキュリティ、安全であり続け. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

あなたのレガシーシステムのサイバーセキュリティーに関する重要な情報*

行進 27, 2018

親愛なる大切なレガシーシステムユーザー,

私達は私達の顧客のための利益のためにエッジ信頼性の高い医療機器を切断提供に努め. また、サイバーセキュリティーなど、当社の医療機器のすべての分野で最大の安全性を確保するために、既存の規制や法律に従うことを全力を行っています. その特定の地域で進化し続ける脅威は、我々は常に可能な限り先に新たな発展の段階に滞在しようとしている必要が. 私たちは、既存および今後の製品に最先端のサイバーセキュリティーを提供するために誇りを持って. この特定の手紙はあなたのレガシーシステムのサイバーセキュリティ状況を解決します.

私たちは、最新のHIPPAと今後GDPR規制に従うことを確認したいです. 従って, 我々は評価され、レガシーシステムを調査し、サイバーセキュリティステータスは、あなたのデバイスのために以下の手順を以下に部分的に依存するという知見に来ました. そのようなあなたは、デバイスレベルでの最新のサイバーセキュリティ要件に準拠するようにアップグレードすることができないなどのレガシーシステム.

当社の最新の製品は、GROUND UP WITHサイバーセキュリティマインドから設計されています.

目的は、任意の潜在的な攻撃ベクトルを閉じることです(s) 多くの高プロファイルのハッキング事件に (例えば. ランサムウェアなど) EPHIを保護するために、できるだけ高いバーを持ち上げ、他のデバイスやネットワークを攻撃するランチパッドのようなデバイスを使用するために潜在的な攻撃者を拒否する. 以下の推奨事項をお読みください.

これらは、サイバーセキュリティー関連の危険因子であります, 潜在的な攻撃ベクトル:

- 誤っジャンププラットフォームとしてサイバーセキュリティ慣行を設定するかではない最高のHIPAAあたりとして確保し、必要なときにアクセス範囲内の他のデバイスを攻撃するためにデバイスを使用するには.

- PIを妥協します (患者情報) HIPAAサイバーセキュリティ要件を以下でないとき. これは、物理的なアクセス手順を含みます, ネットワーク手続きや生活の終了後に、デバイスの修理のニーズや処分の場合にはデータストレージを扱います.

これらはあなたが最大の安全性を達成するために、リスクを改善および/または軽減するために完了する必要があります推奨手順です:

- システムは、ITインフラストラクチャへの重要な他のデバイスを侵害し、他のデバイスとネットワーク上のEPHIを保護するために、攻撃プラットフォームとして使用することができることを防ぐために、データネットワークにレガシーデバイスを接続しないでください.

- 使ってはいけません (お店) 患者の個人情報 (EPHI) お使いのレガシーデバイス上. 唯一の匿名のケースを作成.

- 任意の保存された患者情報をパージ (EPHI) お使いのレガシーデバイスから.

- 不正アクセスを拒否するようにネットワークのセキュリティを提供 (番号を参照してください 1 上記), ITインフラストラクチャへの重要な他のデバイスを侵害するとEPHIを保護するために、攻撃プラットフォームとして使用するレガシーデバイスを禁止.

- 利用可能と技術的に可能な場合は定期的にセキュリティパッチを適用します.

安全性のレガシーシステムのサイバーセキュリティレベルを実装する上で推奨される手順に依存します. 最新のサイバーセキュリティーは、組み込みの機能を備えた最新の規制や法律を遵守する当社は、当社の最先端のシステムを見てすることをお勧めします. 何か質問がある場合, [email protected]弊社テクニカルサポートまでお問い合わせいただきますか、 1-888-982-4469.

敬具,

Med X の変化, 株式会社.

525 8番目のストリート ウエスト

ブレーデントン, フロリダ州 34205 米国

* レガシーシステムには、:

- DRS01またはDRSHD

- DRS2

- DRS3 (MDRS3, MDRS3MB)

- DRS4またはMDRS4, DRS第2世代.

- HDMD-AIO

- HDMDB

- HDMD 1080 p

©

©