- Mises à jour / mises à niveau

- Evolution4K

- 4clarté

- CMS9000

- BL2300HD

- HDMD PRO

- EvolutionHD

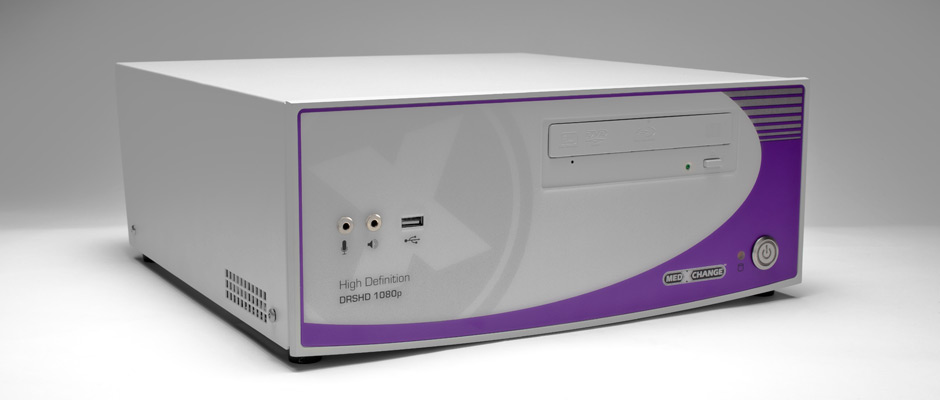

- DRSHD 1080p

- Systèmes hérités

Mises à jour

Microsoft Guide client pour les attaques WannaCrypt

Windows XP SP3 Embarqué Mise à jour de sécurité 05/13/2017:

Télécharger Mise à jour de sécurité

Des modèles: DRSHD, DRSHD 1080p (Voir le logiciel. 5.x), HDMD Blu-ray, HDMD 1080p, EvolutionHD (Voir le logiciel. 2.x)

Windows 7 Mise à jour de sécurité intégrée 03/14/2017:

Télécharger Mise à jour de sécurité

Des modèles: DRSHD 1080p, (Voir le logiciel. 6.x) HDMD PRO, EvolutionHD (Voir le logiciel. 3.x)

Remarque: S'il vous plaît ré-appliquer ce patch après chaque reprise

Windows 10 Entreprise de mise à jour de sécurité 03/10/2017:

Télécharger Mise à jour de sécurité

Des modèles: 4clarté

Si vous avez un MDRS4 ou première génération HDMD, contact [email protected]

Instructions de mise à jour

Mises à niveau

DRSHD 1080p Instructions de mise à niveau 6/21/18:

Informations importantes concernant la CyberSecurity de votre Evolution4K

juin 22, 2018

Cher utilisateur Evolution4K valeur,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre porte sur le statut de CyberSecurity de votre Evolution4K.

Nous voulons nous assurer que nous suivons les dernières HIPPA et à venir règlements GDPR. C'est pourquoi, nous avons évalué et étudié si le Evolution4K nécessite soit des mises à niveau / mises à jour ou / et les instructions des mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non de garanties selon les meilleures pratiques de sécurité cybernétique nécessaire HIPAA comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas en suivant les instructions de configuration correctes ou les meilleures pratiques de cyber-sécurité HIPAA. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes que nous pouvons et nous prendre pour remédier et / ou d'atténuer le risque:

- ePHI sera chiffré au repos et de transit (archivage à des emplacements de réseau exclu).

- Les rôles utilisateur basés sur les principes de séparation des tâches et moins le privilège de restreindre l'accès aux fonctions utilisateur.

- La journalisation des activités (vérification des comptes).

- Expiration de la session.

- Pare-feu configuré, Nier tous, permettre par exception.

- environnement de démarrage par défaut est limité compte utilisateur (niveau d'exécution restreint).

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- La sécurité physique de refuser l'accès non autorisé ou de vol du dispositif Evolution4K pour protéger ePHI.

- Assurer la sécurité du réseau de refuser l'accès non autorisé, interdire le dispositif Evolution4K à utiliser comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Régulièrement appliquer les correctifs de sécurité.

- Changer tous les mots de passe par défaut (compte admin logiciel).

- Consultez la documentation de CyberSecurity pour plus de détails (uniquement pour les administrateurs) - Document de référence U5020-02 - Guide CyberSecurity.

- Utiliser l'archivage et la suppression automatique des fonctionnalités de sauvegarder régulièrement les données et de cas de purge que le système ne vise pas à servir de dispositif de stockage à long terme.

Le Evolution4K continue d'être CyberSecurity sûr après les options recommandées ci-dessus sont mises en œuvre. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre 4Klearity

Peut 25, 2018

Cher utilisateur 4Klearity,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre porte sur le statut de CyberSecurity de votre 4Klearity.

Nous voulons nous assurer que nous suivons les dernières réglementations HIPPA et GDPR. C'est pourquoi, nous avons évalué et étudié si le 4Klearity nécessite soit des mises à niveau / mises à jour ou / et les instructions des mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non sécurisée selon le meilleur HIPAA et les pratiques nécessaires GDPR Cybersécurité comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas en suivant les instructions de configuration correctes ou mieux HIPAA et pratiques GDPR CYBERSECURITE. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes que nous pouvons et nous prendre pour remédier et / ou d'atténuer le risque:

- ePHI sera chiffré au repos et de transit (archivage à des emplacements de réseau exclu).

- Les rôles utilisateur basés sur les principes de séparation des tâches et moins le privilège de restreindre l'accès aux fonctions utilisateur.

- La journalisation des activités (vérification des comptes).

- Expiration de la session.

- Pare-feu configuré, Nier tous, permettre par exception.

- Seuls les utilisateurs IT admin ont accès au système d'exploitation grâce à des informations d'identification.

- environnement de démarrage par défaut est limité compte utilisateur (niveau d'exécution restreint).

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- La sécurité physique de refuser l'accès non autorisé ou de vol du dispositif 4Klearity pour protéger ePHI.

- Assurer la sécurité du réseau de refuser l'accès non autorisé, interdire le dispositif 4Klearity à utiliser comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Régulièrement appliquer des correctifs de sécurité - Consultez le guide d'utilisateur Admin U5021-11.

- Changer tous les mots de passe par défaut (compte admin logiciel, bios et tout autre mot de passe par défaut).

- Consultez la documentation de CyberSecurity pour plus de détails (uniquement pour les administrateurs) - Document de référence U5021-12 - Guide CyberSecurity.

- Utiliser l'archivage et la suppression automatique des fonctionnalités de sauvegarder régulièrement les données et de cas de purge que le système ne vise pas à servir de dispositif de stockage à long terme.

Le 4Klearity continue d'être CyberSecurity sûr après les options recommandées ci-dessus sont mises en œuvre. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre CMS9000

Peut 25, 2018

Cher utilisateur CMS9000,

Nous nous efforçons d'offrir de pointe, dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine particulier exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre particulière porte sur le statut de CyberSecurity de votre CMS9000.

Nous voulons nous assurer que nous suivons les dernières réglementations HIPPA et GDPR. C'est pourquoi, nous avons évalué et étudié si le CMS9000 nécessite soit des mises à niveau / mises à jour ou / et les instructions des mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non sécurisée selon le meilleur HIPAA et GDPR pratiques nécessaires à la sécurité cybernétique comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas en suivant les instructions de configuration correctes ou les meilleures pratiques de sécurité cybernétique HIPAA et GDPR. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes que nous pouvons et nous prendre pour remédier et / ou d'atténuer le risque:

- ePHI sera chiffré au repos et de transit (archivage à des emplacements de réseau exclu).

- Les rôles utilisateur basés sur les principes de séparation des tâches et moins le privilège de restreindre l'accès aux fonctions utilisateur.

- La journalisation des activités (vérification des comptes).

- Expiration de la session.

- Donner l'accès aux administrateurs d'appliquer les correctifs de sécurité.

- Pare-feu configuré, Nier tous, permettre par exception.

- Les utilisateurs standard se connecter sans accès à l'environnement OS.

- environnement de démarrage par défaut est limité compte utilisateur (niveau d'exécution restreint).

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- La sécurité physique de refuser l'accès non autorisé ou le vol du dispositif de CMS9000 pour protéger ePHI.

- Assurer la sécurité du réseau de refuser l'accès non autorisé au CMS9000 d'interdire l'appareil d'être utilisé comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Régulièrement appliquer des correctifs de sécurité - Document de référence U5019-08 - CMS9000 manuel d'utilisateur Admin.

- Changer tous les mots de passe par défaut (IT compte Administrateur, compte CMS9000, compte admin logiciel, BIOS) - Document de référence U5019-08 - CMS9000 manuel d'utilisateur Admin.

- Consultez la documentation de CyberSecurity pour plus de détails (uniquement pour les administrateurs) - Document de référence U5019-09 - CMS9000 Guide CyberSecurity.

- Utiliser l'archivage et la suppression automatique des fonctionnalités de sauvegarder régulièrement les données et de cas de purge que le système ne vise pas à servir de dispositif de stockage à long terme.

Le CMS9000 continue d'être CyberSecurity sûr après les options recommandées ci-dessus sont mises en œuvre. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre BL2300HD

Mars 5, 2018

Cher utilisateur BL2300HD valeur,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine particulier exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre particulière porte sur le statut de CyberSecurity de votre BL2300HD.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Nous voulons nous assurer que nous suivons les dernières HIPPA et à venir règlements GDPR. C'est pourquoi, nous avons évalué et étudié si le BL2300HD nécessite soit des mises à niveau / mises à jour et / ou des instructions de mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

Aucune action sont nécessaires pour améliorer la sécurité BL2300HD déjà cyber. Les menaces du réseau BL2300HD sont limitées, en raison d'une distribution Linux embarqué uniquement avec les bibliothèques requises nécessaires pour exécuter l'application de base dans le but de superposant des données spécifiques qui viennent uniquement d'une machine Stellaris émulsification. Les fonctions de BL2300HD dans un réseau ad hoc avec le seul autre client de réseau étant la machine Stellaris. En bref, notre application est uniquement Syntonisation via le port réseau pour écouter et répondre aux commandes de l'Stellaris connecté uniquement. Tout est ignoré. Le BL2300HD est conçu pour accepter uniquement les données du Stellaris et de ne jamais envoyer des données.

Le BL2300HD est réputé CyberSecurity par sa conception même. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre HDMD PRO

Mars 9, 2018

Cher utilisateur PRO HDMD valeur,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine particulier exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre particulière porte sur le statut de CyberSecurity de votre HDMD PRO.

Nous voulons nous assurer que nous suivons les dernières HIPPA et à venir règlements GDPR. C'est pourquoi, nous avons évalué et étudié si le PRO HDMD nécessite soit des mises à niveau / mises à jour ou / et les instructions des mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non de garanties selon les meilleures pratiques de sécurité cybernétique nécessaire HIPAA comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas en suivant les instructions de configuration correctes ou les meilleures pratiques de cyber-sécurité HIPAA. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes que nous pouvons et nous prendre pour remédier et / ou d'atténuer le risque:

- ePHI sera chiffré au repos et de transit (archivage à des emplacements de réseau exclu).

- Les rôles utilisateur basés sur les principes de séparation des tâches et moins le privilège de restreindre l'accès aux fonctions utilisateur.

- La journalisation des activités (vérification des comptes).

- Expiration de la session.

- Donner l'accès aux administrateurs d'appliquer les correctifs de sécurité.

- Pare-feu configuré, Nier tous, permettre par exception.

- Les utilisateurs standard se connecter sans accès à l'environnement OS.

- environnement de démarrage par défaut est limité compte utilisateur (niveau d'exécution restreint).

- Refuser l'exécution d'un support amovible.

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- La sécurité physique de refuser l'accès non autorisé ou de vol du dispositif HDMD PRO pour protéger ePHI.

- Assurer la sécurité du réseau de refuser l'accès non autorisé, interdire le dispositif HDMD PRO à utiliser comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Régulièrement appliquer des correctifs de sécurité - Document de référence Uxxx-XX - Manuel d'utilisateur Admin.

- Changer tous les mots de passe par défaut (IT compte Administrateur, HDMD compte PRO, compte admin logiciel, BIOS) - Document de référence Uxxxx-XX - Manuel d'utilisateur Admin.

- Consultez la documentation de CyberSecurity pour plus de détails (uniquement pour les administrateurs) - Document de référence Uxxxx-XX - Guide CyberSecurity.

- Utiliser l'archivage et la suppression automatique des fonctionnalités de sauvegarder régulièrement les données et de cas de purge que le système ne vise pas à servir de dispositif de stockage à long terme.

Le PRO HDMD continue d'être CyberSecurity sûr après les options recommandées ci-dessus sont mises en œuvre. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre EvolutionHD

février 27, 2018

Cher utilisateur EvolutionHD valeur,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine particulier exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre particulière porte sur le statut de CyberSecurity de votre EvolutionHD.

Nous voulons nous assurer que nous suivons les dernières HIPPA et à venir règlements GDPR. C'est pourquoi, nous avons évalué et étudié si le EvolutionHD nécessite soit des mises à niveau / mises à jour ou / et les instructions des mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non de garanties selon les meilleures pratiques de sécurité cybernétique nécessaire HIPAA comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas en suivant les instructions de configuration correctes ou les meilleures pratiques de cyber-sécurité HIPAA. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes que nous pouvons et nous prendre pour remédier et / ou d'atténuer le risque:

- ePHI sera chiffré au repos et de transit (archivage à des emplacements de réseau exclu).

- Les rôles utilisateur basés sur les principes de séparation des tâches et moins le privilège de restreindre l'accès aux fonctions utilisateur.

- La journalisation des activités (vérification des comptes).

- Expiration de la session.

- Donner l'accès aux administrateurs d'appliquer les correctifs de sécurité.

- Pare-feu configuré, Nier tous, permettre par exception.

- Les utilisateurs standard se connecter sans accès à l'environnement OS.

- environnement de démarrage par défaut est limité compte utilisateur (niveau d'exécution restreint).

- Refuser l'exécution d'un support amovible.

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- La sécurité physique de refuser l'accès non autorisé ou le vol du dispositif de EvolutionHD pour protéger ePHI.

- Assurer la sécurité du réseau de refuser l'accès non autorisé, interdire le dispositif de EvolutionHD à utiliser comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Régulièrement appliquer des correctifs de sécurité - Document de référence U5012-72 - Manuel d'utilisateur Admin.

- Changer tous les mots de passe par défaut (IT compte Administrateur, compte EvoHD, compte admin logiciel, BIOS) - Document de référence U5012-72 - Manuel d'utilisateur Admin.

- Consultez la documentation de CyberSecurity pour plus de détails (uniquement pour les administrateurs) - Document de référence U5012-73 - Guide CyberSecurity.

- Utiliser l'archivage et la suppression automatique des fonctionnalités de sauvegarder régulièrement les données et de cas de purge que le système ne vise pas à servir de dispositif de stockage à long terme.

Le EvolutionHD continue d'être CyberSecurity sûr après les options recommandées ci-dessus sont mises en œuvre. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre DRSHD 1080p

Mars 9, 2018

Cher utilisateur DRSHD 1080p valeur,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine particulier exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre particulière porte sur le statut de CyberSecurity de votre DRSHD 1080p.

Nous voulons nous assurer que nous suivons les dernières HIPPA et à venir règlements GDPR. C'est pourquoi, nous avons évalué et étudié si le 1080p DRSHD nécessite soit des mises à niveau / mises à jour ou / et les instructions des mesures à prendre pour améliorer l'état de CyberSecurity de votre appareil.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non de garanties selon les meilleures pratiques de sécurité cybernétique nécessaire HIPAA comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas en suivant les instructions de configuration correctes ou les meilleures pratiques de cyber-sécurité HIPAA. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes que nous pouvons et nous prendre pour remédier et / ou d'atténuer le risque:

- ePHI sera chiffré au repos et de transit (archivage à des emplacements de réseau exclu).

- Les rôles utilisateur basés sur les principes de séparation des tâches et moins le privilège de restreindre l'accès aux fonctions utilisateur.

- La journalisation des activités (vérification des comptes).

- Expiration de la session.

- Donner l'accès aux administrateurs d'appliquer les correctifs de sécurité.

- Pare-feu configuré, Nier tous, permettre par exception.

- Les utilisateurs standard se connecter sans accès à l'environnement OS.

- environnement de démarrage par défaut est limité compte utilisateur (niveau d'exécution restreint).

- Refuser l'exécution d'un support amovible.

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- La sécurité physique de refuser l'accès non autorisé ou de vol de l'appareil 1080p DRSHD pour protéger ePHI.

- Assurer la sécurité du réseau de refuser l'accès non autorisé, interdire le dispositif de 1080p DRSHD à utiliser comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Régulièrement appliquer des correctifs de sécurité - Document de référence Uxxxx-XX - Manuel d'utilisateur Admin.

- Changer tous les mots de passe par défaut (IT compte Administrateur, compte DRSHD 1080p, compte admin logiciel, BIOS) - Document de référence Uxxx-XX - Manuel d'utilisateur Admin.

- Consultez la documentation de CyberSecurity pour plus de détails (uniquement pour les administrateurs) - Document de référence Uxxxx-XX - Guide CyberSecurity.

- Utiliser l'archivage et la suppression automatique des fonctionnalités de sauvegarder régulièrement les données et de cas de purge que le système ne vise pas à servir de dispositif de stockage à long terme.

Le 1080p DRSHD continue d'être CyberSecurity sûr après les options recommandées ci-dessus sont mises en œuvre. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

Informations importantes concernant la CyberSecurity de votre système Legacy *

Mars 27, 2018

Cher utilisateur héritage système évalué,

Nous nous efforçons d'offrir la fine pointe des dispositifs médicaux fiables au profit de nos clients. Nous faisons aussi tout notre possible pour respecter les règlements et les lois en vigueur pour assurer la sécurité maximale dans tous les domaines de nos dispositifs médicaux, y compris CyberSecurity. Les menaces en constante évolution dans ce domaine particulier exige que nous essayons toujours de rester une longueur d'avance sur les nouveaux développements à chaque fois que possible. Nous sommes fiers d'offrir CyberSecurity l'état de l'art dans nos produits existants et à venir. Cette lettre particulière porte sur le statut de CyberSecurity de votre système Legacy.

Nous voulons nous assurer que nous suivons les dernières HIPPA et à venir règlements GDPR. C'est pourquoi, nous avons évalué et étudié le système Legacy et sommes arrivés à la conclusion que le statut de CyberSecurity dépend en partie vous en suivant les étapes décrites ci-dessous pour votre appareil. Les systèmes existants tels que le vôtre ne peuvent pas être mis à niveau pour se conformer aux nouvelles exigences de CYBERSECURITE au niveau de l'appareil.

NOS DERNIERS PRODUITS ONT ÉTÉ CONÇU DE LA TERRE AVEC HAUT CYBERSECURITE À L'ESPRIT.

L'objectif est de fermer tout vecteur d'attaque potentiel(s) en raison des nombreux incidents de piratage de grande envergure (par exemple. ransomware etc.) pour soulever la barre le plus haut possible pour protéger ePHI et refuser les attaquants potentiels d'utiliser l'appareil comme rampe de lancement pour attaquer d'autres appareils ou réseau. S'il vous plaît lire nos recommandations ci-dessous.

Ce sont les facteurs de risque liés Cybersécurité, vecteurs d'attaque potentiels:

- Pour utiliser un appareil lorsque configuré de manière incorrecte ou non de garanties selon les meilleures pratiques de CYBERSECURITE nécessaires HIPAA comme plate-forme de saut pour attaquer d'autres appareils dans la gamme d'accès.

- Compromettre PI (L'information des patients) lorsqu'ils ne sont pas suivant HIPAA exigences Cybersécurité. Cela inclut des procédures d'accès physique, procédures réseau et manipulation de données en cas de besoins de réparation de l'appareil ou l'élimination après la fin de la vie.

Ce sont les étapes recommandées vous devez remplir pour remédier et / ou d'atténuer les risques pour assurer la sécurité maximale:

- Ne connectez pas votre appareil existant à un réseau de données pour éviter que le système peut être utilisé comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI sur d'autres appareils et réseaux.

- Ne pas utiliser (le magasin) L'information des patients privés (ePHI) sur votre appareil existant. Seulement créer des cas anonymes.

- Purger toute l'information du patient stockées (ePHI) de votre appareil existant.

- Assurer la sécurité du réseau de refuser l'accès non autorisé (voir le numéro 1 au dessus de), interdire le dispositif existant à utiliser comme une plate-forme d'attaque de compromettre d'autres dispositifs critiques à l'infrastructure informatique et de protéger ePHI.

- Appliquez régulièrement les correctifs de sécurité si disponibles et techniquement possibles.

Le niveau ancien système CyberSecurity de la sécurité dépend des étapes ci-dessus recommandées à mettre en œuvre. Nous vous encourageons à consulter notre état de l'art des systèmes avec les dernières fonctionnalités de CYBERSECURITE intégré pour se conformer aux dernières réglementations et lois. Si vous avez des questions, s'il vous plaît contacter notre support technique à la clientèle au [email protected] ou 1-888-982-4469.

Cordialement,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Etats-Unis

* Les anciens systèmes comprennent:

- DRS01 ou DRSHD

- DRS2

- DRS3 (MDRS3, MDRS3MB)

- DRS4 ou MDRS4, DRS 2nd Gen.

- HDMD-AIO

- HDMDB

- HDMD 1080p

©

©