- Updates / Upgrades

- Evolution4K

- 4clareza

- CMS9000

- BL2300HD

- HDMD PRO

- Gravador EvolutionHD

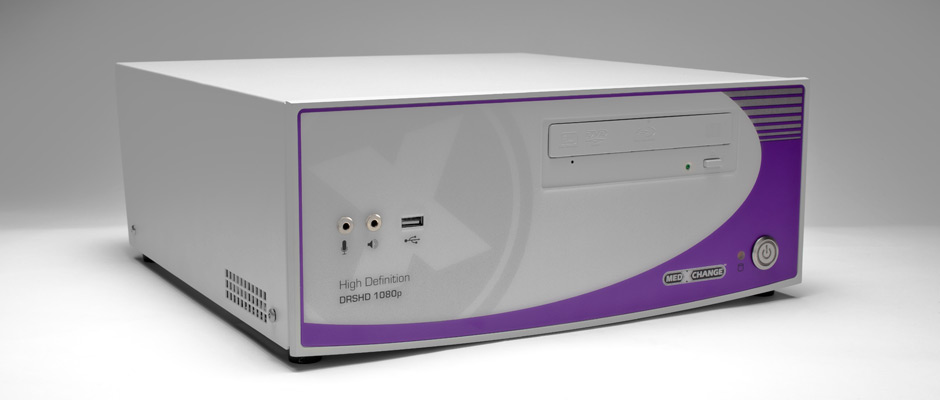

- DRSHD 1080p

- Sistemas legados

atualizações

Microsoft Orientação ao Cliente para ataques WannaCrypt

Windows XP SP3 integrado Security Update 05/13/2017:

Transferir actualização de segurança

modelos: DRSHD, DRSHD 1080p (software Ver. 5.x), HDMD Bluray, HDMD 1080p, Gravador EvolutionHD (software Ver. 2.x)

Windows 7 Atualização de segurança incorporado 03/14/2017:

Transferir actualização de segurança

modelos: DRSHD 1080p, (software Ver. 6.x) HDMD PRO, Gravador EvolutionHD (software Ver. 3.x)

Nota: Por favor, re-aplicar este patch após cada recuperação

Windows 10 Atualização de segurança empresarial 03/10/2017:

Transferir actualização de segurança

modelos: 4clareza

Se você tem um MDRS4 ou primeira geração HDMD, contato [email protected]

Instruções de atualização

Atualizações

DRSHD 1080p Instruções de atualização 6/21/18:

Informações importantes sobre a segurança cibernética do seu Evolution4K

Junho 22, 2018

Caro usuário Evolution4K valorizado,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área requer que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta aborda o status de segurança cibernética de sua Evolution4K.

Queremos ter certeza de que acompanhar as últimas HIPPA e regulamentos PIBR próximos. Por conseguinte, avaliamos e investigou se o Evolution4K requer ou upgrades / atualizações ou / e instruções que medidas tomar para melhorar a situação de segurança cibernética do seu dispositivo.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não protegidas de acordo com as melhores práticas de segurança HIPAA necessário Cyber como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir as instruções de configuração corretos ou melhores práticas de segurança HIPAA cibernéticos. Que inclui os procedimentos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos que pode e vai tomar para corrigir e / ou mitigar o risco:

- ePHI serão criptografados em repouso e de trânsito (arquivamento em locais de rede excluídos).

- funções de usuário com base em princípios de separação de funções e menos privilégio para restringir o acesso às funções do usuário.

- registro de atividades (auditoria).

- Sessão expirada.

- firewall configurado, negar tudo, permitir que pelo excepção.

- ambiente de inicialização padrão é restrito conta de usuário (nível de execução restrita).

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- segurança física para negar o acesso não autorizado ou roubo do dispositivo Evolution4K para proteger ePHI.

- Fornecer segurança de rede para negar o acesso não autorizado, proibir o dispositivo Evolution4K para ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança.

- Mude todas as senhas padrão (conta de administrador software).

- Consulte a documentação de segurança cibernética para obter detalhes (somente para administradores) - U5020-02 documento de Referência - Guia de Segurança Cibernética.

- Utilize arquivamento e eliminação automática recursos para backup regularmente e dados do caso purga como o sistema não se destina a servir como um dispositivo de armazenamento de longo prazo.

O Evolution4K continua a ser a segurança cibernética segura após as opções acima recomendados são implementadas. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu 4Klearity

Maio 25, 2018

Caro 4Klearity usuário,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área requer que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta aborda o status de segurança cibernética de sua 4Klearity.

Queremos ter certeza de que seguem as últimas regulamentações HIPPA e PIBR. Por conseguinte, avaliamos e investigou se o 4Klearity requer ou upgrades / atualizações ou / e instruções que medidas tomar para melhorar a situação de segurança cibernética do seu dispositivo.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não fixado conforme melhor HIPAA e PIBR necessária práticas Segurança Cibernética como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir as instruções de configuração corretas ou melhor HIPAA e práticas PIBR cibersegurança. Que inclui os procedimentos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos que pode e vai tomar para corrigir e / ou mitigar o risco:

- ePHI serão criptografados em repouso e de trânsito (arquivamento em locais de rede excluídos).

- funções de usuário com base em princípios de separação de funções e menos privilégio para restringir o acesso às funções do usuário.

- registro de atividades (auditoria).

- Sessão expirada.

- firewall configurado, negar tudo, permitir que pelo excepção.

- Só que os usuários de administrador tem acesso ao sistema operacional por meio de credenciais.

- ambiente de inicialização padrão é restrito conta de usuário (nível de execução restrita).

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- segurança física para negar o acesso não autorizado ou roubo do dispositivo 4Klearity para proteger ePHI.

- Fornecer segurança de rede para negar o acesso não autorizado, proibir o dispositivo 4Klearity para ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança - Consulte a administração guia do usuário U5021-11.

- Mude todas as senhas padrão (conta de administrador software, bios e quaisquer outras senhas padrão).

- Consulte a documentação de segurança cibernética para obter detalhes (somente para administradores) - U5021-12 documento de Referência - Guia de Segurança Cibernética.

- Utilize arquivamento e eliminação automática recursos para backup regularmente e dados do caso purga como o sistema não se destina a servir como um dispositivo de armazenamento de longo prazo.

O 4Klearity continua a ser a segurança cibernética segura após as opções acima recomendados são implementadas. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu CMS9000

Maio 25, 2018

Caro CMS9000 usuário,

Nós nos esforçamos para oferecer de ponta, dispositivos médicos confiáveis para o benefício dos nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área em particular exige que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta especial aborda o status de segurança cibernética de sua CMS9000.

Queremos ter certeza de que seguem as últimas regulamentações HIPPA e PIBR. Por conseguinte, avaliamos e investigou se o CMS9000 requer ou upgrades / atualizações ou / e instruções que medidas tomar para melhorar a situação de segurança cibernética do seu dispositivo.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar atacantes potenciais de usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não fixado conforme melhor HIPAA e práticas de segurança virtual PIBR necessária como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir as instruções de configuração corretos ou melhores práticas de segurança cibernética HIPAA e PIBR. Que inclui os procedimentos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos que pode e vai tomar para corrigir e / ou mitigar o risco:

- ePHI serão criptografados em repouso e de trânsito (arquivamento em locais de rede excluídos).

- funções de usuário com base em princípios de separação de funções e menos privilégio para restringir o acesso às funções do usuário.

- registro de atividades (auditoria).

- Sessão expirada.

- Dando acesso aos administradores para aplicar patches de segurança.

- firewall configurado, negar tudo, permitir que pelo excepção.

- Os usuários padrão entrará com nenhum acesso ao ambiente OS.

- ambiente de inicialização padrão é restrito conta de usuário (nível de execução restrita).

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- segurança física para negar o acesso não autorizado ou roubo do dispositivo CMS9000 para proteger ePHI.

- Fornecer segurança de rede para negar o acesso não autorizado ao CMS9000 para proibir o dispositivo seja usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança - Texto de referência U5019-08 - manual do usuário CMS9000 Administrador.

- Mude todas as senhas padrão (TI conta de administrador, conta CMS9000, conta de administrador software, BIOS) - U5019-08 documento de Referência - manual do usuário CMS9000 Administrador.

- Consulte a documentação de segurança cibernética para obter detalhes (somente para administradores) - U5019-09 documento de Referência - Guia CMS9000 cibersegurança.

- Utilize arquivamento e eliminação automática recursos para backup regularmente e dados do caso purga como o sistema não se destina a servir como um dispositivo de armazenamento de longo prazo.

O CMS9000 continua a ser a segurança cibernética segura após as opções acima recomendados são implementadas. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu BL2300HD

Março 5, 2018

Caro usuário BL2300HD valorizado,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área em particular exige que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta especial aborda o status de segurança cibernética de sua BL2300HD.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Queremos ter certeza de que acompanhar as últimas HIPPA e regulamentos PIBR próximos. Por conseguinte, avaliamos e investigou se o BL2300HD requer ou upgrades / atualizações e / ou instruções de medidas a tomar para melhorar o status de segurança cibernética do seu dispositivo.

Nenhuma ação é necessária para melhorar a BL2300HD seguro já cibernético. As ameaças de rede BL2300HD são limitados, devido a uma distribuição Linux embarcado com apenas as bibliotecas necessárias necessários para executar a aplicação do núcleo com a finalidade de sobrepor dados específicos provenientes exclusivamente de um emulsificação máquina Stellaris. As funções BL2300HD em uma rede ad-hoc com o único outro cliente de rede sendo a máquina Stellaris. Em resumo, nossa aplicação só é sintonizando através da porta de rede para ouvir e responder aos comandos do Stellaris conectado única. Tudo é ignorado. O BL2300HD é projetado para aceitar apenas dados da Stellaris e nunca enviar dados.

O BL2300HD é considerado seguro por design de Segurança Cibernética. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu HDMD PRO

Março 9, 2018

Caro usuário HDMD PRO,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área em particular exige que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta especial aborda o status de segurança cibernética de sua HDMD PRO.

Queremos ter certeza de que acompanhar as últimas HIPPA e regulamentos PIBR próximos. Por conseguinte, avaliamos e investigou se o HDMD PRO requer ou upgrades / atualizações ou / e instruções que medidas tomar para melhorar a situação de segurança cibernética do seu dispositivo.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não protegidas de acordo com as melhores práticas de segurança HIPAA necessário Cyber como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir as instruções de configuração corretos ou melhores práticas de segurança HIPAA cibernéticos. Que inclui os procedimentos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos que pode e vai tomar para corrigir e / ou mitigar o risco:

- ePHI serão criptografados em repouso e de trânsito (arquivamento em locais de rede excluídos).

- funções de usuário com base em princípios de separação de funções e menos privilégio para restringir o acesso às funções do usuário.

- registro de atividades (auditoria).

- Sessão expirada.

- Dando acesso aos administradores para aplicar patches de segurança.

- firewall configurado, negar tudo, permitir que pelo excepção.

- Os usuários padrão entrará com nenhum acesso ao ambiente OS.

- ambiente de inicialização padrão é restrito conta de usuário (nível de execução restrita).

- Negar execução de mídia removível.

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- segurança física para negar o acesso não autorizado ou roubo do dispositivo PRO HDMD para proteger ePHI.

- Fornecer segurança de rede para negar o acesso não autorizado, proibir o dispositivo HDMD PRO para ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança - Documento de referência UXXX-XX - manual do usuário Admin.

- Mude todas as senhas padrão (TI conta de administrador, conta HDMD PRO, conta de administrador software, BIOS) - Texto de referência uxxxx-XX - manual do usuário Admin.

- Consulte a documentação de segurança cibernética para obter detalhes (somente para administradores) - Documento de referência uxxxx-XX - Guia de Segurança Cibernética.

- Utilize arquivamento e eliminação automática recursos para backup regularmente e dados do caso purga como o sistema não se destina a servir como um dispositivo de armazenamento de longo prazo.

O HDMD PRO continua a ser a segurança cibernética segura após as opções acima recomendados são implementadas. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu EvolutionHD

fevereiro 27, 2018

Caro usuário EvolutionHD valorizado,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área em particular exige que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta especial aborda a situação da segurança cibernética de sua EvolutionHD.

Queremos ter certeza de que acompanhar as últimas HIPPA e regulamentos PIBR próximos. Por conseguinte, avaliamos e investigou se o EvolutionHD requer ou upgrades / atualizações ou / e instruções quais as medidas a tomar para melhorar o status de segurança cibernética do seu dispositivo.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não protegidas de acordo com as melhores práticas de segurança HIPAA necessário Cyber como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir as instruções de configuração corretos ou melhores práticas de segurança HIPAA cibernéticos. Que inclui os procedimentos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos que pode e vai tomar para corrigir e / ou mitigar o risco:

- ePHI serão criptografados em repouso e de trânsito (arquivamento em locais de rede excluídos).

- funções de usuário com base em princípios de separação de funções e menos privilégio para restringir o acesso às funções do usuário.

- registro de atividades (auditoria).

- Sessão expirada.

- Dando acesso aos administradores para aplicar patches de segurança.

- firewall configurado, negar tudo, permitir que pelo excepção.

- Os usuários padrão entrará com nenhum acesso ao ambiente OS.

- ambiente de inicialização padrão é restrito conta de usuário (nível de execução restrita).

- Negar execução de mídia removível.

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- segurança física para negar o acesso não autorizado ou roubo do dispositivo EvolutionHD para proteger ePHI.

- Fornecer segurança de rede para negar o acesso não autorizado, proibir o dispositivo EvolutionHD para ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança - Texto de referência U5012-72 - manual do usuário Admin.

- Mude todas as senhas padrão (TI conta de administrador, conta EvoHD, conta de administrador software, BIOS) - Texto de referência U5012-72 - manual do usuário Admin.

- Consulte a documentação de segurança cibernética para obter detalhes (somente para administradores) - Texto de referência U5012-73 - Guia de Segurança Cibernética.

- Utilize arquivamento e eliminação automática recursos para backup regularmente e dados do caso purga como o sistema não se destina a servir como um dispositivo de armazenamento de longo prazo.

O EvolutionHD continua a ser a segurança cibernética segura após as opções acima recomendados são implementadas. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu 1080p DRSHD

Março 9, 2018

Caro usuário DRSHD 1080p,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área em particular exige que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta especial aborda o status de segurança cibernética do seu 1080p DRSHD.

Queremos ter certeza de que acompanhar as últimas HIPPA e regulamentos PIBR próximos. Por conseguinte, avaliamos e investigou se a 1080p DRSHD requer ou upgrades / atualizações ou / e instruções que medidas tomar para melhorar a situação de segurança cibernética do seu dispositivo.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não protegidas de acordo com as melhores práticas de segurança HIPAA necessário Cyber como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir as instruções de configuração corretos ou melhores práticas de segurança HIPAA cibernéticos. Que inclui os procedimentos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos que pode e vai tomar para corrigir e / ou mitigar o risco:

- ePHI serão criptografados em repouso e de trânsito (arquivamento em locais de rede excluídos).

- funções de usuário com base em princípios de separação de funções e menos privilégio para restringir o acesso às funções do usuário.

- registro de atividades (auditoria).

- Sessão expirada.

- Dando acesso aos administradores para aplicar patches de segurança.

- firewall configurado, negar tudo, permitir que pelo excepção.

- Os usuários padrão entrará com nenhum acesso ao ambiente OS.

- ambiente de inicialização padrão é restrito conta de usuário (nível de execução restrita).

- Negar execução de mídia removível.

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- segurança física para negar o acesso não autorizado ou roubo do dispositivo DRSHD 1080p para proteger ePHI.

- Fornecer segurança de rede para negar o acesso não autorizado, proibir o dispositivo DRSHD 1080p para ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança - Documento de referência uxxxx-XX - manual do usuário Admin.

- Mude todas as senhas padrão (TI conta de administrador, conta DRSHD 1080p, conta de administrador software, BIOS) - Texto de referência UXXX-XX - manual do usuário Admin.

- Consulte a documentação de segurança cibernética para obter detalhes (somente para administradores) - Documento de referência uxxxx-XX - Guia de Segurança Cibernética.

- Utilize arquivamento e eliminação automática recursos para backup regularmente e dados do caso purga como o sistema não se destina a servir como um dispositivo de armazenamento de longo prazo.

O 1080p DRSHD continua a ser a segurança cibernética segura após as opções acima recomendados são implementadas. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

Informações importantes sobre a segurança cibernética do seu sistema legado *

Março 27, 2018

Caro usuário do sistema legado,

Nós nos esforçamos para oferecer de ponta dispositivos médicos confiáveis para o benefício de nossos clientes. Também estamos fazendo o nosso melhor para seguir os regulamentos e leis existentes para garantir a máxima segurança em todas as áreas de nossos dispositivos médicos, incluindo cibersegurança. As crescentes ameaças nessa área em particular exige que nós sempre tentar ficar um passo à frente dos novos desenvolvimentos, sempre que possível. Nós nos orgulhamos de oferecer segurança cibernética estado-da-arte em nossos produtos existentes e futuros. Esta carta especial aborda o status de segurança cibernética do seu sistema legado.

Queremos ter certeza de que acompanhar as últimas HIPPA e regulamentos PIBR próximos. Por conseguinte, avaliamos e investigou o sistema legado e chegou à conclusão de que o status de segurança cibernética depende em parte de você seguir as etapas descritas abaixo para o seu dispositivo. sistemas legados, como o seu não pode ser atualizado para aderir aos mais recentes requisitos de segurança cibernética no nível do dispositivo.

NOSSOS PRODUTOS ÚLTIMAS TÊM foi projetado desde o início com SEGURANÇA CIBERNÉTICA EM CONTA.

O objectivo é o de fechar qualquer vector de ataque potencial(s) devido aos muitos incidentes de hacking de alto perfil (por exemplo. ransomware etc.) para levantar a barra tão alto quanto possível para proteger ePHI e negar potenciais atacantes para usar o dispositivo como plataforma de lançamento para atacar outros dispositivos ou rede. Por favor, leia nossas recomendações abaixo.

Estes são os fatores de risco relacionados com a segurança cibernética, vectores de ataque potenciais:

- Para utilizar o dispositivo, quando incorrectamente configurada ou não fixado conforme melhor HIPAA necessária práticas Segurança Cibernética como plataforma de salto para atacar outros dispositivos na faixa de acesso.

- Para comprometer PI (informação do paciente) quando não seguir os requisitos HIPAA Segurança Cibernética. Este inclui processos de acesso físico, procedimentos de rede e armazenamento de dados de manuseamento, em caso de necessidade ou de eliminação de reparação dispositivo após o fim da vida.

Estes são os passos recomendados você deve preencher para remediar e / ou mitigar os riscos para alcançar a máxima segurança:

- Não conecte o dispositivo legado para uma rede de dados para evitar que o sistema pode ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI em outros dispositivos e redes.

- Não use (loja) informações do paciente privado (ePHI) no seu dispositivo legado. criar apenas casos anônimos.

- Purgar qualquer informação armazenada paciente (ePHI) do seu dispositivo legado.

- Fornecer segurança de rede para negar o acesso não autorizado (veja o número 1 acima), proibir o dispositivo legado para ser usado como uma plataforma de ataque para comprometer outros dispositivos críticos para a infra-estrutura de TI e proteger ePHI.

- Periodicamente aplicar patches de segurança, se disponíveis e tecnicamente possíveis.

O nível Legado Sistema de Segurança Cibernética da segurança depende dos passos acima recomendados a serem implementadas. Nós encorajamos você a olhar para os nossos sistemas de estado-da-arte com a mais recente cibersegurança recursos embutidos para aderir aos mais recentes regulamentos e leis. Se você tiver quaisquer perguntas, entre em contato com o nosso Suporte Técnico ao Cliente no [email protected] ou 1-888-982-4469.

Atenciosamente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 EUA

* Sistemas legados incluem:

- DRS01 ou DRSHD

- DRS2

- DRS3 (MDRS3, MDRS3MB)

- DRS4 ou MDRS4, DRS 2nd Gen.

- HDMD-AIO

- HDMDB

- HDMD 1080p

©

©