- Actualizaciones / mejoras

- Evolution4K

- 4claridad

- CMS9000

- BL2300HD

- HDMD PRO

- EvolutionHD

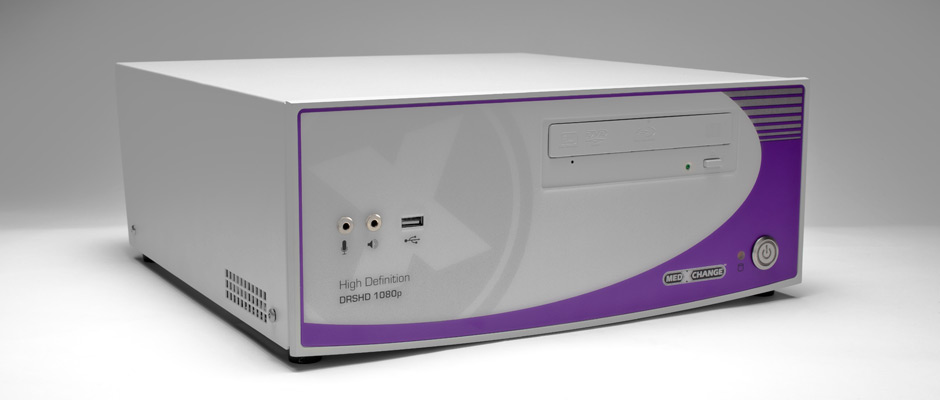

- DRSHD 1080p

- Sistemas heredados

actualizaciones

Orientación al cliente Microsoft para los ataques WannaCrypt

Windows XP SP3 Embedded Actualización de seguridad 05/13/2017:

Descargar la actualización de seguridad

modelos: DRSHD, DRSHD 1080p (Software Ver. 5.x), HDMD Bluray, HDMD 1080p, EvolutionHD (Software Ver. 2.x)

Windows 7 Actualización de seguridad incrustado 03/14/2017:

Descargar la actualización de seguridad

modelos: DRSHD 1080p, (Software Ver. 6.x) HDMD PRO, EvolutionHD (Software Ver. 3.x)

Nota: Por favor, volver a aplicar este parche después de cada recuperación

Windows 10 Actualización de seguridad de la empresa 03/10/2017:

Descargar la actualización de seguridad

modelos: 4claridad

Si usted tiene una MDRS4 o primera generación HDMD, contacto [email protected]

Instrucciones de actualización

actualizaciones

DRSHD 1080p Instrucciones de actualización 6/21/18:

Información importante acerca de la seguridad cibernética de su Evolution4K

junio 22, 2018

Estimado usuario Evolution4K valorada,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa zona requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta se refiere a la condición de seguridad cibernética de su Evolution4K.

Queremos asegurarnos de que siguen las últimas regulaciones de HIPAA y GDPR próximos. Por lo tanto, evaluamos y se investigó si el Evolution4K requiere ya sea mejoras / actualizaciones y / o instrucciones de qué medidas tomar para mejorar el estado de seguridad cibernética de su dispositivo.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado de acuerdo con las mejores prácticas de seguridad cibernética como HIPAA requiere plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no esté siguiendo las instrucciones correctas de configuración o mejores prácticas de seguridad HIPAA cibernéticos. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos que podemos y adoptarán para remediar y / o mitigar el riesgo:

- IMPe se cifrará en reposo y el tránsito (archivado a ubicaciones de red excluido).

- Los roles de usuario basados en los principios de separación de funciones y privilegios mínimos para restringir el acceso a las funciones de usuario.

- El registro de actividades (revisión de cuentas).

- Hora de término de la sesión.

- cortafuegos configurado, negar todo, permitir que por excepción.

- entorno de arranque por defecto se limita cuenta de usuario (nivel de ejecución restringida).

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- La seguridad física de negar el acceso no autorizado o robo del dispositivo Evolution4K para proteger IMPe.

- Proporcionar seguridad a la red de negar el acceso no autorizado, prohibir el dispositivo Evolution4K para ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad.

- Cambiar todas las contraseñas predeterminadas (cuenta de administrador de software).

- Consulte la documentación de seguridad cibernética para detalles (sólo para administradores) - Documento de referencia U5020-02 - Guía de seguridad cibernética.

- Utilizar características de archivo y eliminación automática a regularmente copia de seguridad y datos de casos de purga ya que el sistema no está destinado a servir como un dispositivo de almacenamiento a largo plazo.

El Evolution4K sigue siendo seguro después de CyberSecurity se implementan las opciones anteriormente recomendadas. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su 4Klearity

Mayo 25, 2018

Estimado usuario 4Klearity,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa zona requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta se refiere a la condición de seguridad cibernética de su 4Klearity.

Queremos asegurarnos de que seguimos las últimas regulaciones de HIPPA y GDPR. Por lo tanto, evaluamos y se investigó si el 4Klearity requiere ya sea mejoras / actualizaciones y / o instrucciones de qué medidas tomar para mejorar el estado de seguridad cibernética de su dispositivo.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado de acuerdo con HIPAA y mejores prácticas de la seguridad cibernética GDPR requerida como plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no esté siguiendo las instrucciones correctas de configuración o mejor HIPAA y prácticas GDPR la seguridad cibernética. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos que podemos y adoptarán para remediar y / o mitigar el riesgo:

- IMPe se cifrará en reposo y el tránsito (archivado a ubicaciones de red excluido).

- Los roles de usuario basados en los principios de separación de funciones y privilegios mínimos para restringir el acceso a las funciones de usuario.

- El registro de actividades (revisión de cuentas).

- Hora de término de la sesión.

- cortafuegos configurado, negar todo, permitir que por excepción.

- Sólo los usuarios de TI de administrador tienen acceso al sistema operativo a través de credenciales.

- entorno de arranque por defecto se limita cuenta de usuario (nivel de ejecución restringida).

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- La seguridad física de negar el acceso no autorizado o robo del dispositivo 4Klearity para proteger IMPe.

- Proporcionar seguridad a la red de negar el acceso no autorizado, prohibir el dispositivo 4Klearity para ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad - Consulte la guía del usuario de administración U5021-11.

- Cambiar todas las contraseñas predeterminadas (cuenta de administrador de software, bios y cualesquiera otras contraseñas por defecto).

- Consulte la documentación de seguridad cibernética para detalles (sólo para administradores) - Documento de referencia U5021-12 - Guía de seguridad cibernética.

- Utilizar características de archivo y eliminación automática a regularmente copia de seguridad y datos de casos de purga ya que el sistema no está destinado a servir como un dispositivo de almacenamiento a largo plazo.

El 4Klearity sigue siendo seguro después de CyberSecurity se implementan las opciones anteriormente recomendadas. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su CMS9000

Mayo 25, 2018

Estimado usuario CMS9000,

Nos esforzamos para ofrecer vanguardia, dispositivos médicos confiables para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa área en particular requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta en particular se refiere a la condición de seguridad cibernética de su CMS9000.

Queremos asegurarnos de que seguimos las últimas regulaciones de HIPPA y GDPR. Por lo tanto, evaluamos y se investigó si el CMS9000 requiere ya sea mejoras / actualizaciones y / o instrucciones de qué medidas tomar para mejorar el estado de seguridad cibernética de su dispositivo.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los atacantes potenciales de usar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado de acuerdo con HIPAA y mejores prácticas de seguridad cibernética GDPR requerida como plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no esté siguiendo las instrucciones correctas de configuración o mejores prácticas de seguridad cibernética HIPAA y GDPR. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos que podemos y adoptarán para remediar y / o mitigar el riesgo:

- IMPe se cifrará en reposo y el tránsito (archivado a ubicaciones de red excluido).

- Los roles de usuario basados en los principios de separación de funciones y privilegios mínimos para restringir el acceso a las funciones de usuario.

- El registro de actividades (revisión de cuentas).

- Hora de término de la sesión.

- Que da acceso a los administradores aplicar los parches de seguridad.

- cortafuegos configurado, negar todo, permitir que por excepción.

- Los usuarios estándar iniciarán la sesión sin acceso al entorno de sistema operativo.

- entorno de arranque por defecto se limita cuenta de usuario (nivel de ejecución restringida).

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- La seguridad física de negar el acceso no autorizado o robo del dispositivo CMS9000 para proteger IMPe.

- Proporcionar seguridad de la red para denegar el acceso no autorizado a la CMS9000 para prohibir que el dispositivo sea utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad - Texto de referencia U5019-08 - manual de usuario de administración CMS9000.

- Cambiar todas las contraseñas predeterminadas (TI cuenta de administrador, cuenta CMS9000, cuenta de administrador de software, BIOS) - Documento de referencia U5019-08 - manual de usuario de administración CMS9000.

- Consulte la documentación de seguridad cibernética para detalles (sólo para administradores) - Documento de referencia U5019-09 - Guía CMS9000 seguridad cibernética.

- Utilizar características de archivo y eliminación automática a regularmente copia de seguridad y datos de casos de purga ya que el sistema no está destinado a servir como un dispositivo de almacenamiento a largo plazo.

El CMS9000 sigue siendo seguro después de CyberSecurity se implementan las opciones anteriormente recomendadas. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su BL2300HD

marzo 5, 2018

Estimado usuario BL2300HD valorada,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa área en particular requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta en particular se refiere a la condición de seguridad cibernética de su BL2300HD.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Queremos asegurarnos de que siguen las últimas regulaciones de HIPAA y GDPR próximos. Por lo tanto, evaluamos y se investigó si el BL2300HD requiere ya sea mejoras / actualizaciones y / o instrucciones para las medidas a tomar para mejorar el estado de seguridad cibernética de su dispositivo.

No son necesarias acciones para mejorar la seguridad ya BL2300HD cibernética. Las amenazas de la red se limitan BL2300HD, debido a una distribución Linux embebido con sólo las bibliotecas necesarias necesarios para ejecutar la aplicación principal con el fin de superponer datos específicos procedentes exclusivamente de una máquina de emulsificación Stellaris. Las funciones BL2300HD en una red ad-hoc con el único otro cliente de red siendo la máquina Stellaris. En breve, nuestra aplicación sólo está sintonizando a través del puerto de red para escuchar y responder a los comandos del Stellaris conectado solamente. Todo se ignora. El BL2300HD está diseñado para aceptar sólo los datos de la Stellaris y nunca enviar los datos.

El BL2300HD se considera cibernética segura por diseño. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su HDMD PRO

marzo 9, 2018

Estimado usuario HDMD PRO,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa área en particular requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta en particular se refiere a la condición de seguridad cibernética de su HDMD PRO.

Queremos asegurarnos de que siguen las últimas regulaciones de HIPAA y GDPR próximos. Por lo tanto, evaluamos y se investigó si el HDMD PRO requiere ya sea mejoras / actualizaciones y / o instrucciones de qué medidas tomar para mejorar el estado de seguridad cibernética de su dispositivo.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado de acuerdo con las mejores prácticas de seguridad cibernética como HIPAA requiere plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no esté siguiendo las instrucciones correctas de configuración o mejores prácticas de seguridad HIPAA cibernéticos. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos que podemos y adoptarán para remediar y / o mitigar el riesgo:

- IMPe se cifrará en reposo y el tránsito (archivado a ubicaciones de red excluido).

- Los roles de usuario basados en los principios de separación de funciones y privilegios mínimos para restringir el acceso a las funciones de usuario.

- El registro de actividades (revisión de cuentas).

- Hora de término de la sesión.

- Que da acceso a los administradores aplicar los parches de seguridad.

- cortafuegos configurado, negar todo, permitir que por excepción.

- Los usuarios estándar iniciarán la sesión sin acceso al entorno de sistema operativo.

- entorno de arranque por defecto se limita cuenta de usuario (nivel de ejecución restringida).

- Negar la ejecución de un soporte extraíble.

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- La seguridad física de negar el acceso no autorizado o robo del dispositivo PRO HDMD para proteger IMPe.

- Proporcionar seguridad a la red de negar el acceso no autorizado, prohibir el dispositivo HDMD PRO para ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad - Texto de referencia UXXX-XX - manual de usuario administrador.

- Cambiar todas las contraseñas predeterminadas (TI cuenta de administrador, cuenta HDMD PRO, cuenta de administrador de software, BIOS) - Documento de referencia uxxxx-XX - manual de usuario administrador.

- Consulte la documentación de seguridad cibernética para detalles (sólo para administradores) - Documento de referencia uxxxx-XX - Guía de seguridad cibernética.

- Utilizar características de archivo y eliminación automática a regularmente copia de seguridad y datos de casos de purga ya que el sistema no está destinado a servir como un dispositivo de almacenamiento a largo plazo.

El HDMD PRO sigue siendo seguro después de CyberSecurity se implementan las opciones anteriormente recomendadas. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su EvolutionHD

febrero 27, 2018

Estimado usuario EvolutionHD valorada,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa área en particular requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta en particular se refiere a la condición de seguridad cibernética de su EvolutionHD.

Queremos asegurarnos de que siguen las últimas regulaciones de HIPAA y GDPR próximos. Por lo tanto, evaluamos y se investigó si el EvolutionHD requiere ya sea mejoras / actualizaciones y / o instrucciones de qué medidas tomar para mejorar el estado de seguridad cibernética de su dispositivo.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado de acuerdo con las mejores prácticas de seguridad cibernética como HIPAA requiere plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no esté siguiendo las instrucciones correctas de configuración o mejores prácticas de seguridad HIPAA cibernéticos. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos que podemos y adoptarán para remediar y / o mitigar el riesgo:

- IMPe se cifrará en reposo y el tránsito (archivado a ubicaciones de red excluido).

- Los roles de usuario basados en los principios de separación de funciones y privilegios mínimos para restringir el acceso a las funciones de usuario.

- El registro de actividades (revisión de cuentas).

- Hora de término de la sesión.

- Que da acceso a los administradores aplicar los parches de seguridad.

- cortafuegos configurado, negar todo, permitir que por excepción.

- Los usuarios estándar iniciarán la sesión sin acceso al entorno de sistema operativo.

- entorno de arranque por defecto se limita cuenta de usuario (nivel de ejecución restringida).

- Negar la ejecución de un soporte extraíble.

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- La seguridad física de negar el acceso no autorizado o robo del dispositivo EvolutionHD para proteger IMPe.

- Proporcionar seguridad a la red de negar el acceso no autorizado, prohibir el dispositivo EvolutionHD para ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad - Texto de referencia U5012-72 - manual de usuario administrador.

- Cambiar todas las contraseñas predeterminadas (TI cuenta de administrador, cuenta EvoHD, cuenta de administrador de software, BIOS) - Documento de referencia U5012-72 - manual de usuario administrador.

- Consulte la documentación de seguridad cibernética para detalles (sólo para administradores) - Documento de referencia U5012-73 - Guía de seguridad cibernética.

- Utilizar características de archivo y eliminación automática a regularmente copia de seguridad y datos de casos de purga ya que el sistema no está destinado a servir como un dispositivo de almacenamiento a largo plazo.

El EvolutionHD sigue siendo seguro después de CyberSecurity se implementan las opciones anteriormente recomendadas. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su 1080p DRSHD

marzo 9, 2018

Estimado usuario DRSHD 1080p,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa área en particular requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta en particular se refiere a la condición de seguridad cibernética de su 1080p DRSHD.

Queremos asegurarnos de que siguen las últimas regulaciones de HIPAA y GDPR próximos. Por lo tanto, evaluamos y se investigó si el 1080p DRSHD requiere ya sea mejoras / actualizaciones y / o instrucciones de qué medidas tomar para mejorar el estado de seguridad cibernética de su dispositivo.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado de acuerdo con las mejores prácticas de seguridad cibernética como HIPAA requiere plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no esté siguiendo las instrucciones correctas de configuración o mejores prácticas de seguridad HIPAA cibernéticos. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos que podemos y adoptarán para remediar y / o mitigar el riesgo:

- IMPe se cifrará en reposo y el tránsito (archivado a ubicaciones de red excluido).

- Los roles de usuario basados en los principios de separación de funciones y privilegios mínimos para restringir el acceso a las funciones de usuario.

- El registro de actividades (revisión de cuentas).

- Hora de término de la sesión.

- Que da acceso a los administradores aplicar los parches de seguridad.

- cortafuegos configurado, negar todo, permitir que por excepción.

- Los usuarios estándar iniciarán la sesión sin acceso al entorno de sistema operativo.

- entorno de arranque por defecto se limita cuenta de usuario (nivel de ejecución restringida).

- Negar la ejecución de un soporte extraíble.

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- La seguridad física de negar el acceso no autorizado o robo del dispositivo DRSHD 1080p para proteger IMPe.

- Proporcionar seguridad a la red de negar el acceso no autorizado, prohibir el dispositivo DRSHD 1080p para ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad - Documento de referencia uxxxx-XX - manual de usuario administrador.

- Cambiar todas las contraseñas predeterminadas (TI cuenta de administrador, cuenta DRSHD 1080p, cuenta de administrador de software, BIOS) - Texto de referencia UXXX-XX - manual de usuario administrador.

- Consulte la documentación de seguridad cibernética para detalles (sólo para administradores) - Documento de referencia uxxxx-XX - Guía de seguridad cibernética.

- Utilizar características de archivo y eliminación automática a regularmente copia de seguridad y datos de casos de purga ya que el sistema no está destinado a servir como un dispositivo de almacenamiento a largo plazo.

El 1080p DRSHD sigue siendo seguro después de CyberSecurity se implementan las opciones anteriormente recomendadas. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

Información importante acerca de la seguridad cibernética de su sistema heredado *

marzo 27, 2018

Estimado usuario del sistema heredado,

Nos esforzamos por ofrecer a cortar dispositivos médicos confiables de punta para el beneficio de nuestros clientes. También estamos haciendo todo lo posible para seguir las normas y leyes existentes para garantizar la máxima seguridad en todas las áreas de nuestros dispositivos médicos, incluyendo la seguridad cibernética. Las amenazas en constante evolución en esa área en particular requiere que siempre intento de mantenerse un paso por delante de los nuevos desarrollos siempre que sea posible. Nos enorgullecemos de ofrecer seguridad cibernética estado del arte en nuestros productos existentes y futuros. Esta carta en particular se refiere a la condición de seguridad cibernética de su sistema heredado.

Queremos asegurarnos de que siguen las últimas regulaciones de HIPAA y GDPR próximos. Por lo tanto, evaluamos y se investigó el sistema anterior y llegamos a la conclusión de que el estado de CyberSecurity depende en parte de que siguiendo los pasos descritos a continuación para su dispositivo. Los sistemas heredados como la suya no se pueden actualizar a adherirse a los últimos requisitos de la seguridad cibernética a nivel de dispositivo.

NUESTROS PRODUCTOS DE ÚLTIMO se han diseñado desde cero con CIBERSEGURIDAD EN CUENTA.

El objetivo es cerrar cualquier tipo de ataque potencial(s) debido a los muchos incidentes de piratería de alto perfil (por ejemplo. ransomware etc.) para levantar la barra lo más alto posible para proteger IMPe y negar los potenciales atacantes a utilizar el dispositivo como plataforma de lanzamiento para atacar a otros dispositivos de red o. Por favor, lea nuestras recomendaciones siguientes.

Estos son los factores de riesgo relacionados con la seguridad cibernética, vectores potenciales de ataque:

- Para utilizar el dispositivo cuando está configurado incorrectamente o no asegurado según HIPAA mejores prácticas requiere la ciberseguridad como plataforma de salto para atacar a otros dispositivos dentro del alcance de acceso.

- Para comprometer PI (Información del paciente) cuando no según las exigencias de la seguridad cibernética HIPAA. Esto incluye los procedimientos de acceso físico, procedimientos de red y manejo de almacenamiento de datos en caso de necesidades o la eliminación de reparación de dispositivo después de final de la vida.

Estos son los pasos recomendados debe completar para remediar y / o mitigar los riesgos para lograr la máxima seguridad:

- No conecte el dispositivo heredado a una red de datos para evitar que el sistema puede ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe en otros dispositivos y redes.

- No utilice (Tienda) información privada del paciente (IMPe) en su dispositivo heredado. Sólo crear casos anónimos.

- Purgar cualquier información del paciente almacenada (IMPe) desde su dispositivo heredado.

- Proporcionar seguridad a la red de negar el acceso no autorizado (véase el número de 1 encima), prohibir el dispositivo heredado para ser utilizado como una plataforma de ataque para comprometer otros dispositivos críticos de la infraestructura de TI y proteger IMPe.

- Periódicamente aplicar los parches de seguridad si está disponible y técnicamente posibles.

El nivel del sistema heredado de CyberSecurity de seguridad depende de los pasos recomendados anteriormente para ser implementadas. Le animamos a mirar a nuestros sistemas con tecnología de última generación con la última de CyberSecurity características incorporadas a adherirse a las últimas regulaciones y leyes. Si tienes alguna pregunta, por favor, póngase en contacto con nuestro soporte técnico de cliente en [email protected] o 1-888-982-4469.

Sinceramente,

Med X Change, Inc.

525 8th Street West

Bradenton, FL 34205 Estados Unidos

* Heredados sistemas incluyen:

- DRS01 o DRSHD

- DRS2

- DRS3 (MDRS3, MDRS3MB)

- DRS4 o MDRS4, DRS 2ª generación.

- HDMD-AIO

- HDMDB

- HDMD 1080p

©

©