更新

的Windows XP SP3嵌入式安全更新 05/13/2017:

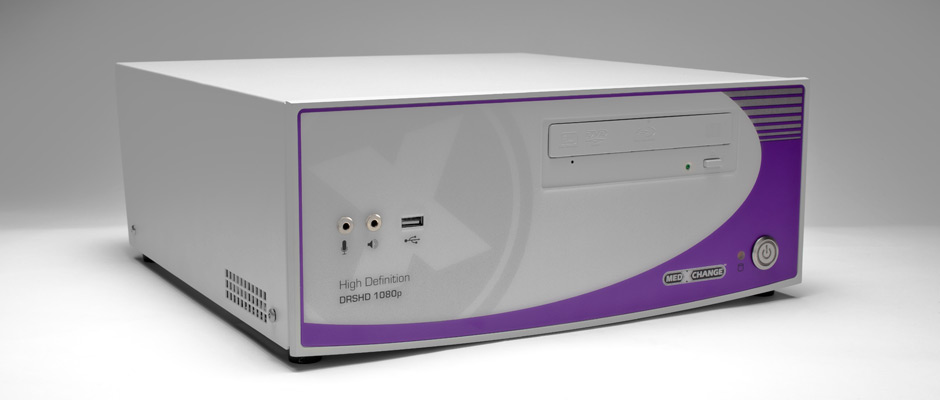

楷模: DRSHD, DRSHD 1080 p (软件查看. 5.x), HDMD蓝光, HDMD 1080 p, EvolutionHD (软件查看. 2.x)

Windows 7 嵌入式安全更新 03/14/2017:

楷模: DRSHD 1080 p, (软件查看. 6.x) HDMD PRO, EvolutionHD (软件查看. 3.x)

注意: 每次恢复后请重新申请该补丁

Windows 10 企业安全更新 03/10/2017:

楷模: 4明晰

如果你有一个MDRS4或第一代HDMD, 联系 [email protected]

更新说明

升级

DRSHD 1080p的升级说明 6/21/18:

你Evolution4K的网络安全的重要信息

六月 22, 2018

尊敬的用户Evolution4K,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在这方面不断变化的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这封信满足您Evolution4K的网络安全状态.

我们要确保我们遵循HIPPA最新的和即将推出的GDPR法规. 因此, 我们评估和调查,如果该Evolution4K要求要么升级/更新和/或指令采取什么措施来提高设备的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA要求网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不正确之后安装说明或最佳HIPAA网络安全实践. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些步骤,我们可以并将采取补救和/或降低风险:

- ePHI的将在休息和过境加密 (归档到网络位置排除).

- 基于职责分离和最小特权原则用户角色来限制访问用户功能.

- 活动记录 (审计).

- 会话超时.

- 防火墙配置, 拒绝所有, 通过允许例外.

- 缺省引导环境受限用户帐户 (限制运行级别).

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 物理安全否认Evolution4K保护装置,确保ePHI的的非法访问和窃取.

- 提供网络安全,拒绝未经授权的访问, 禁止Evolution4K设备被用作攻击平台,以妥协的IT基础架构至关重要的其他设备,并保护ePHI的.

- 定期使用安全补丁.

- 更改默认密码 (软件管理员帐户).

- 详情请参阅网络安全文档 (对于管理员只) - 参考文献U5020-02 - 网络安全指南.

- 利用归档和自动删除功能,以定期备份和清除的情况下的数据作为系统并非旨在用作长期存储装置.

该Evolution4K仍然是网络安全安全上述建议方案实施后,. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

你4Klearity的网络安全的重要信息

可以 25, 2018

尊敬的用户4Klearity,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在这方面不断变化的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这封信满足您4Klearity的网络安全状态.

我们要确保我们遵循HIPPA最新和GDPR法规. 因此, 我们评估和调查,如果该4Klearity要求要么升级/更新和/或指令采取什么措施来提高设备的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA和GDPR所需的网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不正确之后安装说明或最佳HIPAA和GDPR网络安全实践. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些步骤,我们可以并将采取补救和/或降低风险:

- ePHI的将在休息和过境加密 (归档到网络位置排除).

- 基于职责分离和最小特权主体用户角色来限制访问用户功能.

- 活动记录 (审计).

- 会话超时.

- 防火墙配置, 拒绝所有, 通过允许例外.

- 只有IT管理员用户必须通过凭据访问操作系统.

- 缺省引导环境受限用户帐户 (限制运行级别).

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 物理安全否认4Klearity保护装置,确保ePHI的的非法访问和窃取.

- 提供网络安全,拒绝未经授权的访问, 禁止4Klearity设备被用作攻击平台,以妥协的IT基础架构至关重要的其他设备,并保护ePHI的.

- 定期使用安全补丁 - 参考管理员用户指南U5021-11.

- 更改默认密码 (软件管理员帐户, BIOS和任何其他默认密码).

- 详情请参阅网络安全文档 (对于管理员只) - 参考文献U5021-12 - 网络安全指南.

- 利用归档和自动删除功能,以定期备份和清除的情况下的数据作为系统并非旨在用作长期存储装置.

该4Klearity仍然是网络安全安全上述建议方案实施后,. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

你CMS9000的网络安全的重要信息

可以 25, 2018

尊敬的用户CMS9000,

我们致力于提供尖端, 可靠的医疗设备为我们的客户受益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在特定区域内不断发展的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这种特殊的信满足您CMS9000的网络安全状态.

我们要确保我们遵循HIPPA最新和GDPR法规. 因此, 我们评估和调查,如果该CMS9000要求要么升级/更新和/或指令采取什么措施来提高设备的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的,并使用该装置作为跳板来攻击其他设备或网络拒绝潜在的攻击者.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA和GDPR所需的网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不正确之后安装说明或最佳HIPAA和GDPR网络安全实践. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些步骤,我们可以并将采取补救和/或降低风险:

- ePHI的将在休息和过境加密 (归档到网络位置排除).

- 基于职责分离和最小特权主体用户角色来限制访问用户功能.

- 活动记录 (审计).

- 会话超时.

- 给予管理员使用安全补丁的访问.

- 防火墙配置, 拒绝所有, 通过允许例外.

- 标准的用户将无法获得操作系统环境登录.

- 缺省引导环境受限用户帐户 (限制运行级别).

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 物理安全否认CMS9000保护装置,确保ePHI的的非法访问和窃取.

- 提供网络安全,以拒绝CMS9000未经授权的访问被用作攻击平台,以妥协的IT基础设施的关键设备等禁止装置和保护ePHI的.

- 定期使用安全补丁 - 参考文献U5019-08 - CMS9000管理员用户手册。.

- 更改默认密码 (IT管理员帐户, CMS9000帐户, 软件管理员帐户, BIOS) - 参考文献U5019-08 - CMS9000管理员用户手册.

- 详情请参阅网络安全文档 (对于管理员只) - 参考文献U5019-09 - CMS9000网络安全指南.

- 利用归档和自动删除功能,以定期备份和清除的情况下的数据作为系统并非旨在用作长期存储装置.

该CMS9000仍然是网络安全安全上述建议方案实施后,. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

你BL2300HD的网络安全的重要信息

游行 5, 2018

尊敬的用户BL2300HD,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在特定区域内不断发展的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这种特殊的信满足您BL2300HD的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络.

我们要确保我们遵循HIPPA最新的和即将推出的GDPR法规. 因此, 我们评估和调查,如果该BL2300HD需要采取措施无论是升级/更新和/或指令采取提高设备的网络安全状态.

没有必要行动,以提高网络已经安全BL2300HD. 该BL2300HD网络威胁是有限的, 由于嵌入式Linux发行版只运行覆盖从一个Stellaris乳化机仅未来特定数据的目的,核心应用程序所需的必需的库. 在ad-hoc网络的BL2300HD功能与唯一的其他网络客户端是所述斯特拉瑞斯机. 简而言之, 我们的应用程序只能通过网络端口调整中聆听和连接的Stellaris响应命令只. 一切都被忽略. 该BL2300HD被设计为只接受来自Stellaris的数据,而不会发送数据.

该BL2300HD被视为网络安全设计安全. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

你HDMD PRO的网络安全的重要信息

游行 9, 2018

尊敬的HDMD PRO用户,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在特定区域内不断发展的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这种特殊的字母解决您的HDMD PRO的网络安全状态.

我们要确保我们遵循HIPPA最新的和即将推出的GDPR法规. 因此, 我们评估和调查,如果该HDMD PRO要求要么升级/更新和/或指令采取什么措施来提高设备的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA要求网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不正确之后安装说明或最佳HIPAA网络安全实践. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些步骤,我们可以并将采取补救和/或降低风险:

- ePHI的将在休息和过境加密 (归档到网络位置排除).

- 基于职责分离和最小特权主体用户角色来限制访问用户功能.

- 活动记录 (审计).

- 会话超时.

- 给予管理员使用安全补丁的访问.

- 防火墙配置, 拒绝所有, 通过允许例外.

- 标准的用户将无法获得操作系统环境登录.

- 缺省引导环境受限用户帐户 (限制运行级别).

- 拒绝从可移动介质执行.

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 物理安全否认HDMD PRO保护装置,确保ePHI的的非法访问和窃取.

- 提供网络安全,拒绝未经授权的访问, 禁止HDMD PRO设备被用作攻击平台,以妥协的IT基础架构至关重要的其他设备,并保护ePHI的.

- 定期使用安全补丁 - 参考文献UXXX-XX - 管理员用户手册.

- 更改默认密码 (IT管理员帐户, HDMD PRO账户, 软件管理员帐户, BIOS) - 参考文献UXXXX-XX - 管理员用户手册.

- 详情请参阅网络安全文档 (对于管理员只) - 参考文献UXXXX-XX - 网络安全指南.

- 利用归档和自动删除功能,以定期备份和清除的情况下的数据作为系统并非旨在用作长期存储装置.

该HDMD PRO仍然是网络安全安全上述建议方案实施后,. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

你EvolutionHD的网络安全的重要信息

二月 27, 2018

尊敬的用户EvolutionHD,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在特定区域内不断发展的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这种特殊的信满足您EvolutionHD的网络安全状态.

我们要确保我们遵循HIPPA最新的和即将推出的GDPR法规. 因此, 我们评估和调查,如果该EvolutionHD要求要么升级/更新和/或指令采取什么措施来提高设备的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA要求网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不正确之后安装说明或最佳HIPAA网络安全实践. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些步骤,我们可以并将采取补救和/或降低风险:

- ePHI的将在休息和过境加密 (归档到网络位置排除).

- 基于职责分离和最小特权主体用户角色来限制访问用户功能.

- 活动记录 (审计).

- 会话超时.

- 给予管理员使用安全补丁的访问.

- 防火墙配置, 拒绝所有, 通过允许例外.

- 标准的用户将无法获得操作系统环境登录.

- 缺省引导环境受限用户帐户 (限制运行级别).

- 拒绝从可移动介质执行.

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 物理安全否认EvolutionHD保护装置,确保ePHI的的非法访问和窃取.

- 提供网络安全,拒绝未经授权的访问, 禁止EvolutionHD设备被用作攻击平台,以妥协的IT基础架构至关重要的其他设备,并保护ePHI的.

- 定期使用安全补丁 - 参考文献U5012-72 - 管理员用户手册。.

- 更改默认密码 (IT管理员帐户, EvoHD帐户, 软件管理员帐户, BIOS) - 参考文献U5012-72 - 管理员用户手册.

- 详情请参阅网络安全文档 (对于管理员只) - 参考文献U5012-73 - 网络安全指南.

- 利用归档和自动删除功能,以定期备份和清除的情况下的数据作为系统并非旨在用作长期存储装置.

该EvolutionHD仍然是网络安全安全上述建议方案实施后,. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

你DRSHD 1080的网络安全的重要信息

游行 9, 2018

尊敬的DRSHD 1080用户,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在特定区域内不断发展的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这种特殊的字母解决您的DRSHD 1080的网络安全状态.

我们要确保我们遵循HIPPA最新的和即将推出的GDPR法规. 因此, 我们评估和调查,如果该DRSHD 1080要求要么升级/更新和/或指令采取什么措施来提高设备的网络安全状态.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA要求网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不正确之后安装说明或最佳HIPAA网络安全实践. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些步骤,我们可以并将采取补救和/或降低风险:

- ePHI的将在休息和过境加密 (归档到网络位置排除).

- 基于职责分离和最小特权主体用户角色来限制访问用户功能.

- 活动记录 (审计).

- 会话超时.

- 给予管理员使用安全补丁的访问.

- 防火墙配置, 拒绝所有, 通过允许例外.

- 标准的用户将无法获得操作系统环境登录.

- 缺省引导环境受限用户帐户 (限制运行级别).

- 拒绝从可移动介质执行.

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 物理安全否认DRSHD 1080保护装置,确保ePHI的的非法访问和窃取.

- 提供网络安全,拒绝未经授权的访问, 禁止DRSHD 1080设备被用作攻击平台,以妥协的IT基础架构至关重要的其他设备,并保护ePHI的.

- 定期使用安全补丁 - 参考文献UXXXX-XX - 管理员用户手册.

- 更改默认密码 (IT管理员帐户, DRSHD 1080帐户, 软件管理员帐户, BIOS) - 参考文献UXXX-XX - 管理员用户手册.

- 详情请参阅网络安全文档 (对于管理员只) - 参考文献UXXXX-XX - 网络安全指南.

- 利用归档和自动删除功能,以定期备份和清除的情况下的数据作为系统并非旨在用作长期存储装置.

该DRSHD 1080仍然是网络安全安全上述建议方案实施后,. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

关于你的遗留系统的网络安全的重要信息*

游行 27, 2018

尊敬的遗留系统用户,

我们致力于提供最先进可靠的医疗设备,为广大客户利益. 我们也尽最大努力遵循现行法律法规,以确保我们的医疗设备,包括网络安全的各个领域最大的安全性. 在特定区域内不断发展的威胁,要求我们始终试图领先的新的发展留了一步尽可能. 我们非常自豪能够提供先进的技术在网络安全我们现有的和即将推出的产品. 这种特殊的字母解决旧系统的网络安全状态.

我们要确保我们遵循HIPPA最新的和即将推出的GDPR法规. 因此, 我们评估和调查的遗留系统,并来到发现,网络安全状态,部分取决于你依照下面为您的设备的步骤. 传统系统,如你不能升级坚持在设备级别的网络安全的最新要求.

我们的最新产品已设计从地上爬起来的网络安全与记.

我们的目标是关闭任何潜在的攻击向量(s) 由于许多高知名度的黑客攻击事件 (e.g. 勒索软件等。) 解除杆尽可能高,以保护ePHI的和拒绝潜在的攻击者使用该设备作为跳板来攻击其他设备或网络. 请在下面阅读我们的建议.

这些都是网络安全有关的风险因素, 潜在的攻击向量:

- 要使用设备配置不正确或不固定,以达到最佳HIPAA要求网络安全做法,跳平台时,在攻击范围内的访问其他设备.

- 妥协PI (患者信息) 当不遵守HIPAA网络安全要求. 这包括物理访问程序, 网络程序和处理数据存储在装置维修需求或处置的情况下的寿命结束后的.

这些建议的步骤,您应该完成补救和/或降低风险,以实现最大的安全性:

- 不要将旧的设备连接到数据网络,以防止该系统可被用作攻击平台上的其他设备和网络妥协的IT基础架构至关重要的其他设备和保护ePHI的.

- 不使用 (商店) 私人患者信息 (ePHI的) 您的旧设备上. 只有创建匿名的情况下.

- 清除任何存储的患者信息 (ePHI的) 从旧设备.

- 提供网络安全,拒绝未经授权的访问 (见数 1 以上), 禁止传统设备被用作攻击平台,以妥协的IT基础架构至关重要的其他设备,并保护ePHI的.

- 定期适用,如果可用,技术上是可行的安全补丁.

安全的遗留系统网络安全水平取决于要实现上述建议的步骤. 我们鼓励你看看我们国家的最先进的系统与最新的网络安全功能内置坚持以最新的法规和法律. 如果你有任何问题, 请[email protected]联系我们的客户技术支持或 1-888-982-4469.

诚挚,

Med X 变化, 公司.

525 8th 街西

布雷登顿, 佛罗里达州 34205 美国

* 遗留系统包括:

- DRS01或DRSHD

- DRS2

- DRS3 (MDRS3, MDRS3MB)

- DRS4或MDRS4, DRS第二代.

- HDMD-AIO

- HDMDB

- HDMD 1080 p

©

©